无线通信系统由于传播介质固有的开放性易受到安全攻击。目前无线通信网络的安全性主要通过传统的密码体系保障。随着计算机技术的发展,传统的扩频、加密编码等安全技术面临越来越大的挑战。近年来利用无线信道的随机性进行安全传输的物理层安全技术[1, 2]的研究方兴未艾。现有物理层安全技术的研究工作主要集中在3个方面:1) 利用信号处理技术提高合法信道与窃听信道间的性能差距;2) 用编码技术将信道间的性能差异转换为保密传输速率;3) 设计同时实现差错控制与信息保密的信道编码。

物理层安全技术利用无线信道的物理特性结合物理层传输技术,提供一种无需密钥共享实现安全通信的解决方案。物理层安全开创性的工作可追溯到1949年出版的文献[3],它从信息论的角度提出了物理层安全问题。文献[4]给出了加噪的窃听信道模型,该模型中保密速率被定义为:在存在或可能存在窃听者e的情况下,从一个源节点s发送保密信息到目的节点d的最大速率。可见如果授权信道条件比窃听信道好,就可以获得正的保密速率。利用信号处理技术中的多天线技术、中继技术[5]、协同干扰技术等可突破信道条件的限制,提高系统保密速率。在中继窃听信道中,中继分为转发中继和聋中继两种。转发中继接收并转发消息,而聋中继不转发消息,仅发送干扰信号干扰窃听者。聋中继不接收来自合法发射机发送的信号,就像听不到声音的人一样,故用“聋”来描述它。当聋中继发送的人工噪声(称之为协同干扰[6])对窃听者的破坏比对合法接收机的破坏更大时,就能提高保密速率。通过协同干扰技术的应用,即使在窃听信道条件比授权信道条件更好的情况下,合法接收者也能获得正的保密速率。

近年来协同干扰的机制得到了广泛的研究[7, 8, 9, 10, 11]。文献[7]讨论了当中继分别作为协同干扰者和噪声转发者时,如何根据信道系数选择协同模式,以及如何进行相应的功率分配。文献[8]提出将协同干扰用在多用户的窃听信道中,并与干扰对齐技术相结合,实现了1/2的安全自由度。文献[9]中,中继节点作为协同干扰者,发送人工噪声对窃听端造成干扰,并以最大化系统保密速率为目标,对中继天线的权重和源端的功率分配进行了优化。文献[10, 11]分别研究了中继采用放大转发(amplify and forward,AF)和解码转发(decode and forward,DF)下的协同干扰机制,并对性能进行了仿真和分析。以上文献的研究均通过引入差异化的干扰,使得窃听信道的噪声水平高于主信道,从而提高保密速率。

一些无线通信系统,如无线传感器网络等自组织网络中的设备多采用有限能源供应设备(如电池)进行供电。由于电池的供电时间有限,当网络中一定数量节点的电能被耗尽时,整个网络就有可能瘫痪。作为一种解决有限能源供应有效的解决方案,近年来能量收集技术[12]受到了广泛的关注和研究。与传统的电池供电系统相比,从环境中收集能量有可能获得近乎无限的能源供应,能有效延长网络的寿命。收集的能源可来自太阳能、风能和周围的无线信号。

带有能量收集节点的无线通信系统最近成为研究的热点。文献[13]假定发射机为“储能-发送”模型,讨论在能量吸收速率为确定和随机的两种情况下,如何对吸收比例进行优化,以最大化系统吞吐量的问题。文献[14]研究能量收集模型下,高斯中继信道的吞吐量最大化问题。该模型的中继采用DF方案,源和中继节点的发送信号的能量均来自于收集的能量。文献[15]在点对点衰落信道下,存在能量收集约束条件时,以最小化中断概率为目标研究了最优功率分配算法。文献[16]考虑一个三节点的协同中继网络,源节点是唯一可用的射频发生器,中继节点从源节点产生的无线射频信号中收集能量,当收集的能量能保证目的端进行译码时,中继节点传输数据,否则继续收集能量,给出了一个在能量收集和数据传送之间切换的策略。

本文研究聋中继辅助的窃听信道下,在各节点具有能量收集能力、源节点和中继节点采用“储能-发送”工作模式时节点的能量吸收比例、源节点和聋中继发送功率的优化问题,以获得更高的保密速率。

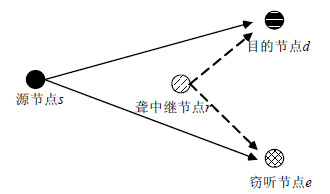

1 系统模型考虑在高斯窃听信道中,存在一个源节点s,一个目的节点d,一个窃听节点e,一个聋中继节点r的无线通信系统模型,如图 1所示。所有节点都有能量收集能力,s和r采用“储能-发送”模式工作。聋中继r采用协同干扰的方式,在源节点s发送信号的同时,r发送高斯白噪声对窃听者进行干扰,但同时也会对合法接收者d的接收造成影响。

|

| 图1 聋中继辅助下的窃听信道模型 |

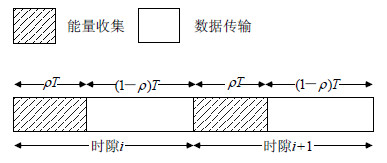

对于源节点和中继节点采用“储能-发送”方案,每个时隙T内的工作分为两个阶段:1) 能量收集阶段。在时间间隔(0,ρT)内,从环境中收集能量,并储存在电池中。2) 数据传输阶段。在时间间隔(ρT,T)内,将储能设备中的能量用于数据传输。如图 2所示。

|

| 图2 无线能量收集的“储能-发送”模型 |

图中,ρ(0<ρ<1)表示能量吸收时间比例。ρ=0表示发射机没有能量收集,不能传送数据;ρ=1表示发射机整个时隙都在收集能量,没有传输过程。由于储能设备不能同时充放电(称为“能量半双工约束”[13]),所以在第一阶段只能进行能量收集,不能发送或接收信号,而在第二阶段进行信号的发送或接收。

各节点在第一阶段ρT的时长内收集的能量为:

| $E = v\rho T$ | (1) |

| $ {P_{\rm{s}}} = \frac{E}{{(1 - \rho )T}} = \frac{{v\rho }}{{1 - \rho }} $ | (2) |

中继节点的发送功率不是越大越好,需要进行优化。因此在每个时隙开始有可能还有上一时隙剩余的能量,因此可用于人工噪声发送的最大值为:

| $ {P_{{\rm{r}}\max }} \ge \frac{E}{{(1 - \rho )T}} = \frac{{v\rho }}{{1 - \rho }} $ | (3) |

该系统中,ρ越大,则吸收的能量越多,第二阶段源节点的发送功率越大,越有利于提高传输速率,但相应可用于数据传输的时间越短。同时,ρ值对中继节点发送干扰噪声的功率也有影响,因此ρ值的设置影响能获得的保密速率,需要对其进行优化。若同时根据源节点和中继节点的发送功率对吸收比例ρ进行优化,问题会非常复杂。相比较源节点,聋中继节点的位置更接近于窃听节点,因此其发送干扰噪声的功率Pr一般不会大于源节点发送信号的功率Ps,因此本文对ρ进行优化时只考虑Ps的要求,不考虑Pr max的要求,这样可简化优化过程。

第二阶段源节点和中继节点发送信号,目的端和窃听端接收到的信号分别为:

| $ {y_{\rm{d}}} = \sqrt {{P_{\rm{s}}}} {h_{{\rm{sd}}}}s + \sqrt {{P_{\rm{r}}}} {h_{{\rm{rd}}}}z + {n_{\rm{d}}} $ | (4) |

| $ {y_{\rm{e}}} = \sqrt {{P_{\rm{s}}}} {h_{{\rm{se}}}}s + \sqrt {{P_{\rm{r}}}} {h_{{\rm{re}}}}z + {n_{\rm{e}}} $ | (5) |

目的端和窃听端的信道容量分别为:

| $ {C_{\rm{d}}} = (1 - \rho ){\log _2}\left[ {1 + \frac{{v\rho {{\left| {{h_{{\rm{sd}}}}} \right|}^2}}}{{({P_{\rm{r}}}{{\left| {{h_{{\rm{rd}}}}} \right|}^2} + {\sigma ^2})(1 - \rho )}}} \right] $ | (6) |

| $ {C_{\rm{e}}}\; = (1 - \rho ){\log _2}\left[ {1 + \frac{{v\rho {{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{({P_{\rm{r}}}{{\left| {{h_{{\rm{re}}}}} \right|}^2} + {\sigma ^2})(1 - \rho )}}} \right] $ | (7) |

| $ \begin{array}{c} {R_{\rm{s}}}(\rho ,{P_{\rm{r}}}) = {[{C_{\rm{d}}} - {C_{\rm{e}}}]^ + }\; = (1 - \rho ) \times \\ \;{\left[ {{{\log }_2}\frac{{(({P_{\rm{r}}}{{\left| {{h_{{\rm{rd}}}}} \right|}^2} + {\sigma ^2})(1 - \rho ){\rm{ + }}v\rho {{\left| {{h_{{\rm{sd}}}}} \right|}^2})({P_{\rm{r}}}{{\left| {{h_{{\rm{re}}}}} \right|}^2} + {\sigma ^2})}}{{(({P_{\rm{r}}}{{\left| {{h_{{\rm{re}}}}} \right|}^2} + {\sigma ^2})(1 - \rho ){\rm{ + }}v\rho {{\left| {{h_{{\rm{se}}}}} \right|}^2})({P_{\rm{r}}}{{\left| {{h_{{\rm{rd}}}}} \right|}^2} + {\sigma ^2})}}} \right]^{\rm{ + }}} \end{array} $ | (8) |

为找到聋中继协同能带来保密速率提高的条件,给出在没有聋中继协同时,高斯窃听信道(GWT)的保密容量为:

| $ {C^{GWT}}\left( \rho \right) = {\left[ {(1 - \rho ){{\log }_2}\frac{{(1 - \rho ){\sigma ^2}{\rm{ + }}v\rho {{\left| {{h_{{\rm{sd}}}}} \right|}^2}}}{{(1 - \rho ){\sigma ^2}{\rm{ + }}v\rho {{\left| {{h_{{\rm{se}}}}} \right|}^2}}}} \right]^ + } $ | (9) |

当且仅当满足下面任一条件式(10)或式(11)时,聋中继的辅助能提高系统的保密速率,即Rs(ρ,Pr)≥CGWT(ρ),其充要条件为:

| $ \begin{array}{c} \frac{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}} < 1 \le \frac{{{{\left| {{h_{{\rm{re}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{rd}}}}} \right|}^2}}}{\kern 1pt} ,且{\kern 1pt} {\kern 1pt} {\rm{ }}\\ {\left| {{h_{{\rm{sd}}}}} \right|^2}{\left| {{h_{{\rm{se}}}}} \right|^2}({\left| {{h_{{\rm{re}}}}} \right|^2} - {\left| {{h_{{\rm{rd}}}}} \right|^2})v\rho {\sigma ^2} + \\ (1 - \rho )({\left| {{h_{{\rm{re}}}}} \right|^2}{\left| {{h_{{\rm{se}}}}} \right|^2} - {\kern 1pt} {\kern 1pt} {\left| {{h_{{\rm{sd}}}}} \right|^2}{\left| {{h_{{\rm{rd}}}}} \right|^2}) \ge \\ (1 - \rho ){\sigma ^2}{\left| {{h_{{\rm{rd}}}}} \right|^2}{\left| {{h_{{\rm{re}}}}} \right|^2}({\left| {{h_{{\rm{sd}}}}} \right|^2} - {\left| {{h_{{\rm{se}}}}} \right|^2}{P_{\rm{r}}}) \end{array} $ | (10) |

| $ \begin{array}{c} 1 \le \frac{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}} < \frac{{{{\left| {{h_{{\rm{re}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{rd}}}}} \right|}^2}}}{\kern 1pt} {\kern 1pt} {\kern 1pt} ,{\kern 1pt} {\kern 1pt} {\kern 1pt} AAA\\ {P_{\rm{r}}}{\kern 1pt} {\kern 1pt} \ge \frac{{({{\left| {{h_{{\mathop{\rm se}\nolimits} }}} \right|}^2} - {{\left| {{h_{{\rm{sd}}}}} \right|}^2}){\sigma ^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}{{\left| {{h_{{\rm{re}}}}} \right|}^2} - {{\left| {{h_{{\rm{rd}}}}} \right|}^2}{{\left| {{h_{{\rm{se}}}}} \right|}^2}}} \end{array} $ | (11) |

由式(10)和式(11)可知,如果Rs(ρ,Pr)≥CGWT(ρ),则有$\frac{{{{\left| {{h_{{\rm{re}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{rd}}}}} \right|}^2}}} > \max \left( {1,\frac{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}}} \right)$。

式(10)和式(11)的证明如下。

充分性:显然成立。

必要性:假设Rs(ρ,Pr)≥CGWT(ρ),0<ρ<1,从式(8)或式(9)可得:

| $ {R_{\rm{s}}}(\rho ,{P_{\rm{r}}}) \ge {C^{{\rm{GWT}}}}(\rho ){\kern 1pt} {\kern 1pt} {\kern 1pt} $ | (12) |

| $ {R_{\rm{s}}}(\rho ,{P_{\rm{r}}}) \ge 0 $ | (13) |

由此推出:

| $\begin{array}{c} {\left| {{h_{{\rm{sd}}}}} \right|^2}{\left| {{h_{{\rm{se}}}}} \right|^2}({\left| {{h_{{\rm{re}}}}} \right|^2} - {\left| {{h_{{\rm{rd}}}}} \right|^2})v\rho {\sigma ^2} + \\ (1 - \rho )({\left| {{h_{{\rm{re}}}}} \right|^2}{\left| {{h_{{\rm{se}}}}} \right|^2} - {\kern 1pt} {\left| {{h_{{\rm{sd}}}}} \right|^2}{\left| {{h_{{\rm{rd}}}}} \right|^2}) \ge \\ (1 - \rho ){\sigma ^2}{\left| {{h_{{\rm{rd}}}}} \right|^2}{\left| {{h_{{\rm{re}}}}} \right|^2}({\left| {{h_{{\rm{sd}}}}} \right|^2} - {\left| {{h_{{\rm{se}}}}} \right|^2}){P_{\rm{r}}} \end{array} $ | (14) |

| $ ({\left| {{h_{{\rm{se}}}}} \right|^2} - {\left| {{h_{{\rm{sd}}}}} \right|^2}){\sigma ^2} \le ({\left| {{h_{{\rm{sd}}}}} \right|^2}{\left| {{h_{{\rm{re}}}}} \right|^2} - {\left| {{h_{{\rm{rd}}}}} \right|^2}{\left| {{h_{{\rm{se}}}}} \right|^2})\;{P_{\rm{r}}}\;\; $ | (15) |

由式(15)可得:

| $ \frac{{{{\left| {{h_{{\rm{re}}}}} \right|}^2}/{{\left| {{h_{{\rm{rd}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}/{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}} > 1,{\rm{ }}\frac{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}} \le 1 $ | (16) |

由此推出${\left| {{h_{{\rm{se}}}}} \right|^2}/{\left| {{h_{{\rm{sd}}}}} \right|^2} \le \max (1,{\left| {{h_{{\rm{re}}}}} \right|^2}/{\left| {{h_{{\rm{rd}}}}} \right|^2})$。

若$\max ({\left| {{h_{{\rm{re}}}}} \right|^2}/{\left| {{h_{{\rm{rd}}}}} \right|^2},{\left| {{h_{{\rm{se}}}}} \right|^2}/{\left| {{h_{{\rm{sd}}}}} \right|^2}) < 1$,与式(14)矛盾,即${\left| {{h_{{\rm{se}}}}} \right|^2}/{\left| {{h_{{\rm{sd}}}}} \right|^2} < {\left| {{h_{{\rm{re}}}}} \right|^2}/{\left| {{h_{{\rm{rd}}}}} \right|^2} \le 1$不成立。

考虑其他两种情况:

| $ 1 \le \frac{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}} < \frac{{{{\left| {{h_{{\rm{re}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{rd}}}}} \right|}^2}}}\;\; $ | (17) |

| $ \frac{{{{\left| {{h_{{\rm{se}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{sd}}}}} \right|}^2}}} < 1 \le \frac{{{{\left| {{h_{{\rm{re}}}}} \right|}^2}}}{{{{\left| {{h_{{\rm{rd}}}}} \right|}^2}}}\; $ | (18) |

在满足式(10)或式(11)的条件时,采用中继的协同干扰可提高保密速率。由式(8)可知,保密速率与ρ、Pr有关,但不是它们的单调函数,因此可通过优化其取值获得最大的保密速率为:

| $ \left\{ \begin{array}{l} \mathop {\max }\limits_{\rho ,{P_{\rm{r}}}} {R_{\rm{s}}}(\rho ,{P_{\rm{r}}})\\ {\rm{s}}{\rm{.t}}{\rm{.}}\left\{ \begin{array}{l} 0 < \rho < 1\\ 0 < {P_{\rm{r}}} < \frac{{v\rho }}{{1 - \rho }} \end{array} \right. \end{array} \right. $ | (19) |

由于无法同时获得使保密最大化的最优的ρ、Pr值,故采用迭代的方法求解优化问题。每次迭代时先固定Pr,获得ρ的优化值;然后固定ρ,再优化Pr。经过多次迭代后,ρ、Pr值将会逐渐逼近最优值。下面分别说明ρ和Pr优化值的获得过程。

以下求导过程均假定Rs(ρ,Pr)>0。

2.1 最优吸收比例ρ*设Pr为定值,则式(8)是ρ的连续函数。为简化公式,记a1=|hsd|2,a2=|hse|2,b1=Pr|hrd|2+s2,b2=Pr|hre|2+s2,对Rs(ρ)求一阶导数,得:

| $ \begin{array}{c} \frac{{{\rm{d}}{R_{\rm{s}}}(\rho )}}{{{\rm{d}}\rho }}{\rm{ = }} - {\log _2}\left[ {\frac{{({a_1}v - {b_1})\rho {\rm{ + }}{b_1}}}{{({a_2}v - {b_2})\rho {\rm{ + }}{b_2}}}\frac{{{b_2}}}{{{b_1}}}} \right]{\rm{ + }}\\ \frac{{(1 - \rho )}}{{\ln 2}}\frac{{({a_1}{b_2} - {a_2}{b_1})v}}{{\left[ {({a_2}v - {b_2})\rho {\rm{ + }}{b_2}} \right]\left[ {({a_1}v - {b_1})\rho {\rm{ + }}{b_1}} \right]}} \end{array} $ | (20) |

| $ \begin{array}{c} \frac{{{{\rm{d}}^2}{R_{\rm{s}}}(\rho )}}{{{\rm{d}}{\rho ^2}}}{\rm{ = }} - \frac{1}{{\ln 2}}({a_1}{b_2} - {a_2}{b_1}) \times \\ \frac{{({a_1}{b_2} + {a_2}{b_1})(1 - \rho )v + 2{a_1}{a_2}\rho {v^2}}}{{{{\left[ {({a_2}v - {b_2})\rho {\rm{ + }}{b_2}} \right]}^2}{{\left[ {({a_1}v - {b_1})\rho {\rm{ + }}{b_1}} \right]}^2}}} \end{array} $ | (21) |

记$f(\rho ) = (1 - \rho )/({A_1}{A_2}{\rho ^2} + {A_2}{b_1}\rho {\rm{ + }}{A_1}{b_2}\rho {\rm{ + C}})$,$W = {2^D}\;$,$g(\rho )\; = ({b_2}{A_1}\rho + C)/({b_1}{A_2}\rho + C)$(其中${A_1} = {a_1}v - {b_1}$,${A_2} = {a_2}v - {b_2}$,$D{\rm{ = }}({A_1}{b_2} - {A_2}{b_1})/{\rm{(ln2)}}$),${\rm{d}}{R_{\rm{s}}}(\rho )/{\rm{d}}\rho {\rm{ = }}0$可简记为:

| $ {W^{f(\rho )}} = g(\rho )\; $ | (22) |

求解最优的Pr时,固定ρ,式(8)是Pr的连续函数。记c=1-ρ,对其求导,得:

| $ \frac{{{\rm{d}}{R_{\rm{s}}}({P_{\rm{r}}})}}{{{\rm{d}}{P_{\rm{r}}}}}{\rm{ = }}\frac{{c(l{P_{\rm{r}}}^2 + m{P_{\rm{r}}} + n)}}{{{\rm{ln2}}{b_1}{b_2}(c{b_1}{\rm{ + }}{P_{\rm{s}}}{{\left| {{h_{{\rm{sd}}}}} \right|}^2})(c{b_2} + {P_{\rm{s}}}{{\left| {{h_{{\rm{se}}}}} \right|}^2})}} $ | (23) |

| $ P_{\rm{r}}^{\rm{*}}{\rm{ = }}\frac{{\left| {{h_{{\rm{rd}}}}} \right|\left| {{h_{{\rm{re}}}}} \right|(1 - \rho )({{\left| {{h_{{\rm{se}}}}} \right|}^2} - {{\left| {{h_{{\rm{sd}}}}} \right|}^2}) + u}}{{{h_{{\rm{rd}}}}{h_{{\rm{re}}}}(1 - \rho )({{\left| {{h_{{\rm{re}}}}} \right|}^2}{{\left| {{h_{{\rm{sd}}}}} \right|}^2} - {{\left| {{h_{{\rm{se}}}}} \right|}^2}{{\left| {{h_{{\rm{rd}}}}} \right|}^2})}} $ | (24) |

| $ \left\{ \begin{array}{l} l = {\left| {{h_{{\rm{rd}}}}} \right|^2}{\left| {{h_{{\rm{re}}}}} \right|^2}c{P_{\rm{s}}}({\left| {{h_{{\rm{se}}}}} \right|^2}{\left| {{h_{{\rm{rd}}}}} \right|^2} - {\left| {{h_{{\rm{re}}}}} \right|^2}{\left| {{h_{{\rm{sd}}}}} \right|^2})\\ m = 2{\left| {{h_{{\rm{rd}}}}} \right|^2}{\left| {{h_{{\rm{re}}}}} \right|^2}c{P_{\rm{s}}}({\left| {{h_{{\rm{se}}}}} \right|^2} - {\left| {{h_{{\rm{sd}}}}} \right|^2})\\ n = c{P_{\rm{s}}}({\left| {{h_{{\rm{re}}}}} \right|^2}{\left| {{h_{{\rm{se}}}}} \right|^2} - {\left| {{h_{{\rm{rd}}}}} \right|^2}{\left| {{h_{{\rm{sd}}}}} \right|^2}) + {\left| {{h_{{\rm{se}}}}} \right|^2}{\left| {{h_{{\rm{sd}}}}} \right|^2}{P_{\rm{s}}}^2({\left| {{h_{{\rm{re}}}}} \right|^2} - {\left| {{h_{{\rm{rd}}}}} \right|^2})\\ u = \left| {{h_{{\rm{se}}}}} \right|\left| {{h_{{\rm{sd}}}}} \right|\sqrt {{{(1 - \rho )}^2}{{({{\left| {{h_{{\rm{re}}}}} \right|}^2} - {{\left| {{h_{{\rm{rd}}}}} \right|}^2})}^2} - v\rho (1 - \rho )({{\left| {{h_{{\rm{re}}}}} \right|}^2} - {{\left| {{h_{{\rm{rd}}}}} \right|}^2})({{\left| {{h_{{\rm{se}}}}} \right|}^2}{{\left| {{h_{{\rm{rd}}}}} \right|}^2} - {{\left| {{h_{{\rm{re}}}}} \right|}^2}{{\left| {{h_{{\rm{sd}}}}} \right|}^2})} \end{array} \right. $ | (25) |

最优的ρ、Pr值需要通过上面介绍的两个优化过程反复迭代得到,逐步向最优值逼近。具体的迭代过程为:

1) 初始化,${P_{\rm{r}}}(0) = \overline {{P_{\rm{r}}}} $;

2) 代入Pr(i−1)的值,按式(22)用数值方法解出吸收比例ρ(i),i为迭代次数;

3) 按式(24)求出Pr(i);

4) 计算|Pr(i)−Pr(i−1)|。如果|Pr(i)−Pr(i−1)|<Δ,迭代结束,将$\rho (i)$和Pr(i)代入式(8)求出保密速率Rs。否则转步骤2)继续迭代。其中Δ为一小数,决定迭代优化结果的精度。

本文算法迭代优化过程中的计算主要是实数加法和乘法。而线性搜索算法需要不断更新参数值进行计算和比较,每次参数更新后需要进行多次乘法、加法和对数运算。搜索计算的循环次数与所取的步长和精度有关,步长越小结果越精确,但搜索计算次数越多,计算量也相应提高。与线性搜索算法相比,本文算法在有限次迭代收敛后即停止计算,且不需要进行对数计算,计算复杂度明显低于线性搜索算法。

3 仿真结果为在图形中表示方便,记${h_{\rm{r}}} = {\left| {{h_{{\rm{re}}}}} \right|^2}/{\left| {{h_{{\rm{rd}}}}} \right|^2}$,${h_{\rm{s}}} = {\left| {{h_{{\rm{se}}}}} \right|^2}/{\left| {{h_{sd}}} \right|^2}$,即窃听信道与合法信道的相对增益。仿真中,设置Δ=0.001,s2=1 W。

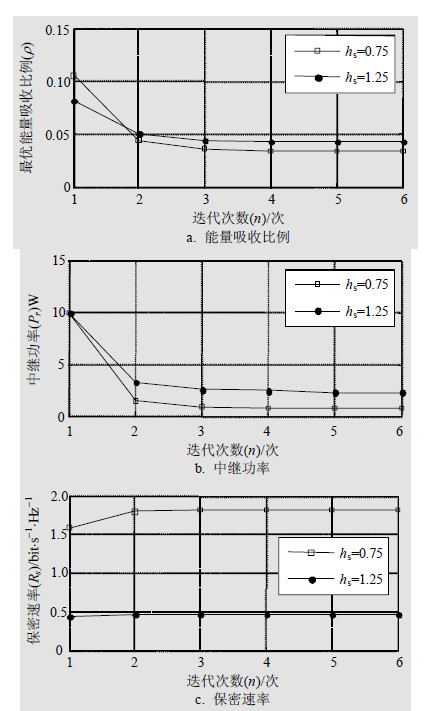

3.1 迭代算法收敛性能图 3为迭代优化算法的收敛性能的仿真结果。仿真中,能量吸收速率$v = 1{\rm{ }}000$J/s,分别在1≤hs<hr和hs<1≤hr两种情况下进行了仿真。从图 3中可以看出,随着迭代的进行,吸收比例ρ、中继功率Pr逐渐向最优值逼近,可实现保密速率Rs也在逐渐提高。在其他随机产生信道条件的500次蒙特卡洛仿真中,算法的收敛情况类似,在迭代4~5次后ρ和Pr即收敛,保密速率逼近最大值。可见,本迭代优化算法收敛性好,计算复杂度低。

|

| 图3 迭代算法收敛性能,hr=1.5 |

假设能量吸收速率v已知,在一个时隙T内为常量,但在不同时隙间是随机变化的。设能量吸收速率满足Gamma分布,v~Γ(k,θ),k为形状参数、θ为尺度参数,均值E[v]=kθ,方差var[v]=kθ2。为验证对吸收比例ρ值进行优化后性能改善的效果,将优化方案与两阶段时间均分方案(即ρ=0.5)进行了对比,后者的中继发送功率Pr根据式(24)得到。能量吸收速率分别服从Γ(0.5,0.5)、Γ(3,3)、Γ(6,6)、Γ(10,10)分布,每个分布下仿真50次。图 4是当hr=1.5,hs=0.75时的仿真结果,表 1则是3种分布下两种方案保密速率的平均值。

|

| 图4 最优吸收比例传输方案性能 |

| 表1 最优吸收比例传输方案和均分传输方案性能对比 |

由图 4和表 1可知,对比所有能量吸收速率样值下的保密速率,所有分布情况最优比例传输方案的性能都优于均分传输方案,只有在Γ(3,3)时均分时间方案的性能才与优化性能接近(因为此时最优的ρ值接近于0.5),说明本文的优化方案对保密速率的改善明显。另外从仿真结果可以看出,随着能量吸收速率的增加,无论是最优比例传输方案还是均分传输方案,保密速率都在提高。这是因为能量吸收速率增加,可在更短的时间内获得更多的能量,使第二阶段有更多的时间、更大的功率用于数据的传输。

3.3 可实现保密速率Rs与相对信增益hr的关系设定能量吸收速率v=1 000 J/s,在hs>1(hs=1.25)和hs<1(hs=0.75)两种情况下,分别对保密速率随相对信道增益hr变化的情况进行仿真,仿真结果如图 5所示。结果表明,当hr≤max(1,hs)时,Rs(hr)=CGWT,否则Rs(hr)>CGWT,验证了hr>max(1,hs)是聋中继协同干扰方式提高窃听信道保密容量的必要条件。

|

| 图5 最优可实现的保密速率Rs与相对信道增益hr的关系 |

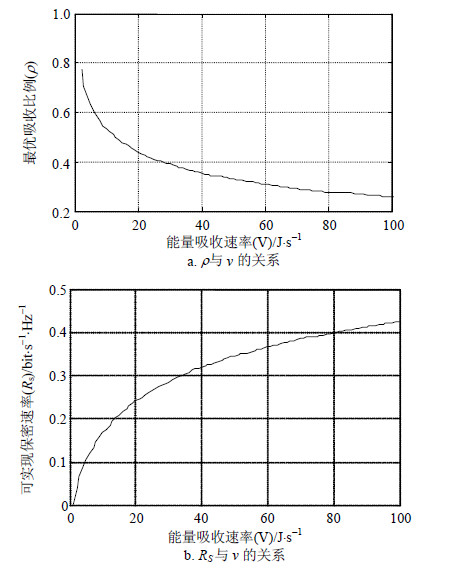

图 6a是当hr=1.5,hs=0.75时,最优吸收比例随能量吸收速率变化的关系曲线。由图 6a可知,随着能量吸收速率v的增加,最优吸收比例ρ减小,意味着需要用于收集能量的时间减少,可将更多的时间用于数据传输。图 6b是在相同的信道条件下可实现保密速率与能量吸收速率的关系变化曲线。由图 6b可知,随着能量吸收速率的增加,可实现保密速率增大。这是由于吸收速率v增大,用于收集能量的时间减少,而用于数据传输的时间延长,同时可用于发送信号的功率也增大,因而保密传输速率增加。但随着v的增加,Rs的幅度逐渐减小。当v→∞时,Rs趋近一个定值:

|

| 图6 最优吸收比例ρ、可实现保密速率Rs与能量吸收速率v的关系 |

本文对具有能量收集能力的节点组成的无线窃听中继信道模型中,中继采用协同干扰模式时的保密速率优化问题进行了研究。在源节点和中继节点采用“储能-发送”工作模型式时,对系统能量收集阶段与数据发送阶段的时间分配比例系数ρ和协同干扰中继节点的发送功率Pr进行了优化。分别给出了ρ和Pr单独优化的理论公式,并使用迭代优化的方法最终得到ρ和Pr联合优化的结果,最大化保密速率。仿真结果表明该迭代算法复杂度小、收敛性好。此外,在能量吸收速率v随机变化的情况也进行了仿真,结果表明,相比较ρ=0.5的均分时间传输方案,优化方案明显提升了系统的保密传输速率。

| [1] | SHIU Y S, CHANG S Y, WU H C, et al. Physical layer security in wireless networks: a tutorial[J]. IEEE Wireless Communications, 2011, 18(2): 66-74. |

| [2] | DEBBAH M, GAMAL H E, Poor H V, et al. Wireless physical layer security[J]. Eurasip Journal on Wireless Communications and Networking, 2009, 9(1): 313-316. |

| [3] | SHANNON C E. Communication theory of secrecy systems [J]. Bell System Technical Journal, 1949, 28(4): 656-715. |

| [4] | WYNER A. The wire-tap channel[J]. Bell System Technical Journal, 1975, 54(8): 1355-1387. |

| [5] | 曹傧, 段海霞, 朱德利, 等. 协作通信系统中能效优化的中继分配算法[J]. 电子科技大学学报, 2014, 43(6): 807-812. CAO Bin, DUAN Hai-xia, ZHU De-li, et al. Relay assignment aligorithm based on energy efficiency optimization in cooperative communication systems[J]. Journal of University of Electronic Science and Technology of China, 2014, 43(6): 807-812. |

| [6] | TEKIN E, YENER A. The general Gaussian multiple access and two-way wire-tap channels: achievable rates and cooperative jamming[J]. IEEE Transactions on Information Theory, 2008, 54(6): 2735-2751. |

| [7] | BASSILY R, ULUKUS S. Deaf cooperation and relay selection strategies for secure communication in multiple relay networks[J]. IEEE Transactions on Signal Processing, 2013, 61(6): 1544-1554. |

| [8] | XIE Jian-wei, ULUKUS S. Secure degrees of freedom of the Gaussian wiretap channel with helpers[C]//IEEE 50th Annual Allerton Conference on Communication Control and Computing. Monticello, IL: IEEE, 2012: 193-200. |

| [9] | LUN Dong, ZHU Han, PETROPULU A P, et al. Cooperative jamming for wireless physical layer security[C]//IEEE 15th Workshop on Statistical Signal Processing. Cardiff: IEEE, 2009: 417-420. |

| [10] | HUANG Jing, SWINDLEHURST A L. Cooperative jamming for secure communications in MIMO relay networks[J]. IEEE Transactions on Signal Processing, 2011, 59(10): 4871-4884. |

| [11] | LIN M, GE JIAN-hua, YANG Ye. An effective secure transmission scheme for AF relay networks with two-hop information leakage[J]. IEEE Communications Letters, 2013, 17(8): 1676-1679. |

| [12] | SUDEVALAYAM S, KULKARNI P. Energy harvesting sensor nodes: survey and implications[J]. IEEE Communications Surveys and Tutorials, 2011, 13(3): 443-461. |

| [13] | YIN S, ZHANG E, LI J, et al. Throughput optimization for self-powered wireless communications with variable energy harvesting rate[C]//IEEE Wireless Communications and Networking Conference (WCNC). Shanghai: IEEE, 2013: 830-835. |

| [14] | HUANG Chuan, ZHANG Rui, CUI Shu-guang. Throughput maximization for the Gaussian relay channel with energy harvesting constraints[J]. IEEE Journal on Selected Areas in Communications, 2013, 31(8): 1469-1479. |

| [15] | HUANG Chuan, ZHANG Rui, CUI Shu-guang. Optimal power allocation for outage probability minimization in fading channels with energy harvesting constraints[J]. IEEE Transactions on Wireless Communications, 2014, 13(2): 1-14. |

| [16] | KRIKIDIS I, TIMOTHEOU S, SASAKI S. RF energy transfer for cooperative networks: data relaying or energy harvesting[J]. IEEE Communications Letters, 2012, 16(11): 1772-1775. |

2015, Vol. 44

2015, Vol. 44