-

非正交多址接入(NOMA)技术能显著提高频谱效率,因此被视为第五代移动无线通信系统中的关键技术[1]。与传统的正交多址接入技术(OMA)不同,NOMA技术利用功率域来同时为多个用户提供服务[2]。由于NOMA技术在提高频谱效率和增大覆盖面积方面的性能表现优秀,协作NOMA技术成为了近年来研究人员关心的热点[3]。

由于无线信道的开放特性,协作NOMA系统的安全性面临严峻考验。近年来,作为新兴的有效抗窃听方案,物理层安全技术吸引了研究人员的广泛关注且被应用在协作NOMA系统中[4-6]。文献[4]在协作NOMA系统中讨论了放大转发(AF)和解码转发(DF)协议,并推导了保密中断概率(SOP)和保密速率表达式。文献[5]分析了干扰者协助的协作NOMA系统中,采用随机和max-min两种中继选择方案得到的分析和渐进SOP表达式。文献[6]提出了一种新的非正交干扰DF方案来提高协作NOMA系统的保密速率并且减少信息泄露。

然而,在上述关于协作NOMA系统的工作中均考虑的是主信道的信道信息基站和协作节点完美已知的情况,在实际应用中这是不容易实现的。非完美信道信息会导致严重的安全性能下降,因此在协作NOMA安全传输系统中讨论非完美信道信息是很有必要的[7-10]。文献[7]推导了非完美信道信息条件下认知无线电中继NOMA系统的中断概率表达式。文献[8]讨论了两种信道不确定模型,并以此为基础研究了协作无线携能NOMA通信系统中波束赋形和功率分配设计的问题。文献[9]将小区边缘用户用作DF中继来协助信息传输,并研究了非完美信道信息对协作无线携能NOMA通信系统性能的影响。考虑配置多天线的基站,文献[10]对非完美信道信息场景中协作无线携能NOMA物联网系统的容量进行了分析。

但目前还没有讨论对非完美信道信息场景中,引入协作干扰者帮助的协作NOMA系统中基于保密中断概率限制条件的保密速率最大化问题。基于此,本文考虑了两用户多输入单输出(MISO)协作NOMA系统,在这个系统中,一个用户(LU1)有较高的速率和安全要求(例如银行工作人员、政府工作人员等),而另外一个用户(LU2)仅有服务质量QoS限制(例如公共天气预报)[11],并对该系统在非完美信道信息条件下保密速率最大化的问题进行了研究。同时考虑两个用户保密需求和速率需求,本文提出了一种自适应功率分配算法来使得保密速率最大化。此外,本文将LU1的保密速率与LU2的传输速率之和定义为有效和速率,将有效和速率与总功率的比值定义为有效能量效率并进行讨论。仿真结果验证了本文所提出算法的有效性,并阐述了非完美信道信息对系统性能的影响。

-

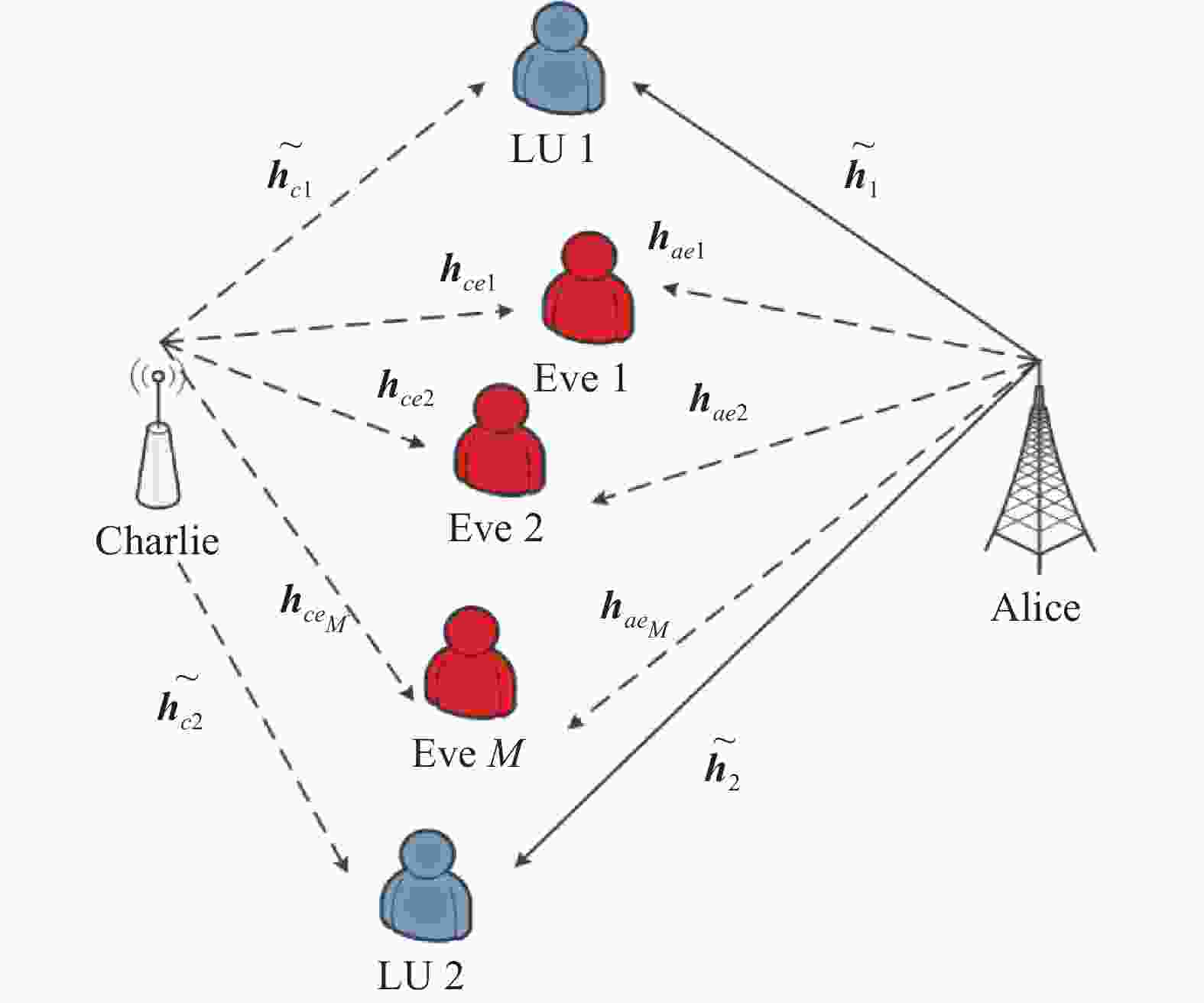

本文讨论的MISO-NOMA系统模型如图1所示,一个基站(Alice)同时对两个单天线用户(LU1和LU2)进行通信,系统中存在多个单天线窃听者对LU1的信息进行窃听。与此同时,引入了一个协作干扰者(Charlie)来增强系统的安全性能。Alice和Charlie分别配置了

${N_a}$ 和${N_c}$ 根天线,其中${N_c} > 2$ 。此外,窃听者的集合定义为${\cal{M}} \triangleq \{ 1,2,\cdots,M\}$ 。从Alice到两个用户和Alice到第

$m$ 个窃听者的信道分别表示为${{{h}}_{ak}} \in {\mathbb{C}^{1 \times {N_a}}}$ ,$k \in \{ 1,2\} $ 和${{{h}}_{ae,m}} \in {\mathbb{C}^{1 \times {N_a}}}$ ,且所有信道假设为服从独立同分布的瑞利衰落信道。由于发送端Alice和Charlie与用户之间信道信息非完美,参考在TDD系统中被广泛应用的高斯不确定信道模型[9,12],则Alice与两个用户之间的实际信道可以被表示为:

$${{{h}}_{ak}} = \widetilde {{{{h}}_{ak}}} + {{{e}}_{ak}} \quad {\rm{ }}k \in \{ 1,2\} $$ (1) 式中,

$\widetilde {{{{h}}_{ak}}},{\rm{ }}k \in \{ 1,2\} $ 表示Alice与用户之间的估计信道;${{{e}}_{ak}}\sim {\cal C}{\cal N}(0,\sigma _{ak}^2{{{I}}_{{N_a}}}) $ ,表示信道估计误差向量,$k \in \{ 1,2\} $ ;且$ \widetilde {{{{h}}_{ak}}} $ 与${{{e}}_{ak}}$ 不相关。同理,Charlie与两个用户之间的实际信道可以被表示为:$${{{h}}_{ck}} = \widetilde {{{{h}}_{ck}}} + {{{e}}_{ck}}\quad{\rm{ }}k \in \{ 1,2\} $$ (2) 式中,

$ \widetilde {{{{h}}_{ck}}} ,{\rm{ }}k \in \{ 1,2\} $ 表示Charlie与用户之间的估计信道;${{{e}}_{ck}}\sim {\cal C}{\cal N}(0,\sigma _{ck}^2{{{I}}_{{N_c}}}) $ ,为信道估计误差向量,$k \in \{ 1,2\} $ ;且$ \widetilde {{{{h}}_{ck}}} $ 与${{{e}}_{ck}}$ 不相关。不失一般性,本文假设Alice与用户之间的估计信道增益呈降序排列[8],即$|\widetilde {{{{h}}_{a2}}} {|^2} \leqslant |\widetilde {{{{h}}_{a1}}} {|^2}$ 。根据NOMA原理[13],Alice分别对LU1和LU2发送信号

${x_1}$ 和${x_2}$ 。用${{t}} \in {\mathbb{C}^{{N_a} \times 1}}$ 表示Alice传输的信号,因此${{t}}$ 可以表述为:$${{t}} = \sqrt {{P_a}{a_1}} {{{w}}_s}{x_1} + \sqrt {{P_a}{a_2}} {{{w}}_s}{x_2}$$ (3) 式中,

${P_a}$ 表示Alice的传输功率;信号${x_k}\sim {\cal{C}}{\cal{N}}(0,1), k \in \{ 1,2\} $ ;${a_1}$ 和${a_2}$ 分别为信号${x_1}$ 和${x_2}$ 的功率分配系数[3],且满足条件${a_1} \leqslant {a_2}$ 以及${a_1} + {a_2} = 1$ 。此外,由于用户LU1在本系统中是优先考虑的服务对象,为了保证LU1的有效信道增益,Alice采用最大传输比波束赋形[9],即${{{w}}_s} = \widetilde {{{{h}}_{a1}}} /\parallel \widetilde {{{{h}}_{a1}}} \parallel $ 。在本系统中,Charlie作为外部协作干扰者发送人工噪声对窃听者进行干扰,同时不对用户造成影响,即

$\widetilde {{{{h}}_{ck}}} {{{t}}_c} = 0$ ,$k \in \{ 1,2\} $ ,因此Charlie发送的信号可以设计为:$${{{t}}_c} = \sqrt {\frac{{{P_c}}}{{{N_c} - 2}}} {{Vs}}$$ (4) 式中,

${P_c}$ 代表Charlie的传输功率;${{V}} \in {\mathbb{C}^{{N_c} \times ({N_c} - 2)}}$ 为矩阵$(\widetilde {{{{h}}_{a1}}} ,\widetilde {{{{h}}_{a2}}} )$ 零空间的一组正交基;${{s}}$ 为服从${\cal{C}}{\cal{N}}(0,{{{I}}_{{N_c} - 2}})$ 分布的高斯干扰信号。根据式(1)和式(2),用户

$k$ 和窃听者$m$ 的接收信号可分别表示为:$$\begin{split} {{{y}}_k} = & \left( { \widetilde {{{{h}}_{ak}}} + {{{e}}_{ak}}} \right)\left( {\sqrt {{P_a}{a_1}} {{{w}}_s}{x_1} + \sqrt {{P_a}{a_2}} {{{w}}_s}{x_2}} \right) + \\ & \qquad\qquad \left( { \widetilde {{{{h}}_{ck}}} + {{{e}}_{ck}}} \right){{{t}}_c} + {n_k} \end{split} $$ (5) $$\begin{split} {{{y}}_{e,m}} = & \sqrt {{P_a}{a_1}} {{{h}}_{ae,m}}{{{w}}_s}{x_1} + \sqrt {{P_a}{a_2}} {{{h}}_{ae,m}}{{{w}}_s}{x_2} + \\ & \qquad \sqrt {\frac{{{P_c}}}{{{N_c} - 2}}} {{{h}}_{ce,m}}{{Vs}} + {n_{e,m}} \end{split} $$ (6) 式中,

${n_k}$ 和${n_{e,m}} \in {\cal{C}}{\cal{N}}(0,1)$ 分别表示用户$k$ 和窃听者$m$ 的加性高斯白噪声。在NOMA系统中,用户利用连续干扰消除(SIC)来检测接收到的信号。因此,LU1首先将

${x_1}$ 视为噪声来解码${x_2}$ ,然后利用SIC消除${x_2}$ 来解码需求的信号${x_1}$ 。根据文献[8],信道估计误差所产生的噪声和终端噪声可以视为高斯噪声。综上,LU1和LU2的信干噪比(SINR)可以分别表示为:$${\zeta _1} = \frac{{{P_a}{a_1}\parallel \widetilde {{{{h}}_{a1}}} {\parallel ^2}}}{{{P_a}\sigma _{a1}^2 + {P_c}\sigma _{c1}^2 + 1}}$$ (7) $${\zeta _2} = \frac{{{P_a}(1 - {a_1})\parallel \widetilde {{{{h}}_{a2}}} {{{w}}_s}{\parallel ^2}}}{{{P_a}{a_1}\parallel \widetilde {{{{h}}_{a2}}} {{{w}}_s}{\parallel ^2}{\rm{ + }}{P_a}\sigma _{a2}^2 + {P_c}\sigma _{c2}^2 + 1}}$$ (8) 窃听者

$m$ 关于信号${x_1}$ 的SINR可以表示为:$${\zeta _{e,m}} = \frac{{{P_a}{a_1}\parallel {{{h}}_{ae,m}}{{{w}}_s}{\parallel ^2}}}{{1 + {P_a}(1 - {a_1})\parallel {{{h}}_{ae,m}}{{{w}}_s}{\parallel ^2} + \frac{{{P_c}}}{{{N_c} - 2}}\parallel {{{h}}_{ce,m}}{{V}}{\parallel ^2}}}$$ (9) 本系统中,为了实行保密传输,Alice采用了Wyner编码方案,则用户的码字速率和保密速率可以分别表示为

${R_k} = {\log _2}(1 + {\zeta _k}),k \in \{ 1,2\} $ 和${R_s}$ ,冗余速率${R_k} - {R_s}$ 可以被利用来对抗窃听。由文献[12]和[14]可知,在非协作窃听场景中,最大被窃听信息由所有窃听者中最大的SINR决定,因此${C_e} = {\log _2}(1 + {\max _{m \in {\cal{M}}}}{\zeta _{e,m}})$ 。当${C_e} > {R_e}$ 时,系统保密传输中断。综上,用户LU1的保密中断概率(SOP)可以表示为:$$\begin{split} & {P_{{\rm{out}}}}({R_s},{a_1}) = \Pr ({C_e} > {R_e}) = \\ & \;\;\; {\rm{ Pr}}({\max _{m \in {\cal{M}}}}{\zeta _{e,m}} > {2^{{R_1} - {R_s}}} - 1) \end{split} $$ (10) -

为了描述最优化问题,首先定义LU2需求的最小传输速率为

${R_{th}}$ ,则受一定保密中断概率约束的保密速率最大最大化(SRM)问题可以描述为:$$\begin{array}{l} {\rm{ }}\mathop {\max }\limits_{0 < {a_1} \leqslant 0.5} \quad {[{R_s}]^ + } \\ {\rm{ s}}.{\rm{t}}.\quad {P_{{\rm{out}}}}({R_s},{a_1}) \leqslant \varepsilon \quad\quad {\rm{ }}{\log _2}(1 + {\zeta _2}) \geqslant {R_{th}} \\ \end{array} $$ (11) 式中,

${[ \cdot ]^ + }$ 表示MAX函数max$( \cdot ,0)$ ;$\varepsilon \in (0,1)$ 为系统可以容忍的最大SOP。为了简化分析,分别定义LU1可以取得的最大有效SINR为$\zeta = {P_a}\parallel \widetilde {{{{h}}_{a1}}} {\parallel ^2}/ \left( {{P_a}\sigma _{a1}^2 + {P_c}\sigma _{c1}^2 + 1} \right)$ 及$\delta = {2^{{R_1} - {R_s}}} - 1$ 。因此,式(11)可以转化为:$$\begin{split} & \mathop {\max }\limits_{0 < {a_1} \leqslant 0.5} \quad {R_s} = {\log _2}\left( {\dfrac{{1 + \zeta {a_1}}}{{1 + \delta }}} \right) \\ & {\rm{s}}.{\rm{t}}.\quad \varepsilon = \Pr ({\max _{m \in {\cal{M}}}}{\zeta _{e,m}} > \delta ) \\ & \quad\quad\quad{\log _2}(1 + {\zeta _2}) \geqslant {R_{th}} \end{split} $$ (12) -

本节提出了一种有效的自适应方法来最大化式(12)中的保密速率

${R_s}$ 。值得注意的是,观察式(12),${a_1}$ 的取值需要在一定的范围内才能满足用户LU2的QoS限制。如果Alice无法对LU2提供服务,那么Alice将会执行文献[14]中的协作干扰(CJ)方案来保障用户LU1的保密通信。 -

首先假设式(12)中的用户LU2的QoS限制条件已经满足。为了简化分析,定义

${\varepsilon _m} = \Pr ({\zeta _{e,m}} > \delta )$ ,$m \in {\cal{M}}$ ,此外还定义如下这些新变量:$${T_{1,m}} = {P_a}{a_1}\parallel {{{h}}_{ae,m}}{{{w}}_s}{\parallel ^2}$$ (13) $${T_{2,m}} = {P_a}(1 - {a_1})\parallel {{{h}}_{ae,m}}{{{w}}_s}{\parallel ^2}$$ (14) $${T_{3,m}} = \frac{{{P_c}}}{{{N_c} - 2}}\parallel {{{h}}_{ce,m}}{{V}}{\parallel ^2}$$ (15) $${U_m} = {T_{2,m}} + {T_{3,m}}$$ (16) 借助随机理论知识,易得

${T_{1,m}}\sim {\rm{Exp}}({\kappa _{1,m}})$ ;${T_{2,m}} \sim {\rm{Exp}}({\kappa _{2,m}})$ ;${\kappa _{1,m}} \!=\! 1/{P_a}{a_1}$ ;${\kappa _{2,m}} \!=\! 1/{P_a}(1 - {a_1})$ ;${\rm{Exp}}(\lambda )$ 表示参数为$\lambda $ 的指数分布。根据文献[12],矩阵${{{h}}_{ce,m}}$ 的元服从独立的${\cal{C}}{\cal{N}}(0,1)$ 分布,因此其每个元的模的平方服从均值为1的指数分布。可以得到$\parallel {{{h}}_{ce,m}}{{V}}{\parallel ^2}\sim \Gamma ({N_c} - 2,1)$ ,其中,$\Gamma (\alpha ,\beta )$ 表示形状参数为$\alpha $ ,逆尺度参数为$\beta $ 的伽马分布。进而可以推出${T_{3,m}}\sim \Gamma ({N_c} - 2,{\kappa _{3,m}})$ ,${\kappa _{3,m}} = {N_c} - 2/{P_c}$ 。综上,式(12)中的SOP表达式可以重写为:$$\begin{split} & {\varepsilon _m} = {\mkern 1mu} \Pr \left\{ {{\zeta _{e,m}} > \delta } \right\} = \\ & {\mkern 1mu} \Pr \left\{ {{T_{1,m}} > \delta + \delta {U_m}} \right\} \end{split} $$ (17) 综合式(13)~式(17),再参考文献[14],可以得到

${\varepsilon _m}$ 的一个闭式表达式。由于篇幅限制,这里省略具体计算过程。因此,${\varepsilon _m}$ 可以重写为:$${\varepsilon _m} = \frac{1}{{{e^{{\kappa _{1,m}}\delta }}}}\left( {\frac{{{\kappa _{2,m}}}}{{{\kappa _{2,m}} + {\kappa _{1,m}}\delta }}} \right){\left( {\frac{{{\kappa _{3,m}}}}{{{\kappa _{3,m}} + {\kappa _{1,m}}\delta }}} \right)^{{N_c} - 2}}$$ (18) 由于本文考虑多个非协作窃听者场景,由文献[12,14],每个窃听者的SINR是相互独立的。因此式(12)中的SOP限制可以改写为:

$$\begin{split} \varepsilon = & 1 - \Pr ({\max _{m \in {\cal{M}}}}{\zeta _{e,m}} \leqslant \delta ) = \\ & 1 - {(1 - {\varepsilon _m})^M} \\ \end{split} $$ (19) 定义

$\,\rho ({a_1}) \!=\! \delta /{a_1}$ ;$A({a_1}) \!=\! 1 + \left( {1 - {a_1}} \right)\rho ({a_1})$ ;$B({a_1}) = 1 + {P_c}\rho ({a_1})/\left( {{P_a}({N_c} - 2)} \right)$ 。将式(18)带入式(19)中,可得:$$\begin{split} & \ln \left( {\frac{1}{{1 - {{\left( {1 - \varepsilon } \right)}^{\dfrac{1}{M}}}}}} \right) = \frac{{\rho ({a_1})}}{{{P_a}}} + \ln \left[ {A({a_1})} \right] + \\ & \qquad\qquad\;\;\; \left( {{N_c} - 2} \right)\ln \left[ {B({a_1})} \right] \end{split} $$ (20) -

讨论功率分配的优化首先需要考虑式(12)中用户LU2的传输速率限制。可通过计算得到

${a_1}$ 取值的上界:$$a_1^U = \frac{{{P_a}\parallel \widetilde {{{{h}}_{a2}}} {{{w}}_s}{\parallel ^2} - \left( {{2^{{R_{th}}}} - 1} \right)\left( {{P_a}\sigma _{a2}^2 + {P_c}\sigma _{c2}^2 + 1} \right)}}{{{2^{{R_{th}}}}{P_a}\parallel \widetilde {{{{h}}_{a2}}} {{{w}}_s}{\parallel ^2}}}$$ (21) 观察式(20),可知

$\rho ({a_1}) > 0$ 。对式(20)两边关于${a_1}$ 进行求导,经过一些等式变换可得:$${\rho ^\prime }({a_1}) = \frac{{{P_a}B({a_1})\rho ({a_1})}}{{A({a_1})B({a_1}) + {P_a}B({a_1})(1 - {a_1}) + A({a_1}){P_c}}}$$ (22) 可得

${\rho ^\prime }({a_1}) > 0$ ,因此可以得到$\rho ({a_1})$ 为关于${a_1}$ 的单调递增函数。由式(22),可得:

$$\frac{{{\rho ^\prime }({a_1})}}{{\rho ({a_1})}} = \frac{{{P_a}B({a_1})}}{{A({a_1})B({a_1}) + {P_a}B({a_1})(1 - {a_1}) + A({a_1}){P_c}}}$$ (23) 式中,右边分子部分关于

${a_1}$ 单调递增;而分母部分关于${a_1}$ 单调递减。因此,可得出${\rho ^\prime }({a_1})/\rho ({a_1})$ 为关于${a_1}$ 的单调递增函数。根据式(12),

$R_s^\prime ({a_1})$ 可以表示为:$$R_s^\prime ({a_1}){\rm{ }} = \frac{1}{{\ln 2}}\left[ {\frac{\zeta }{{1 + \zeta {a_1}}} - \frac{{\rho ({a_1}) + {a_1}{\rho ^\prime }({a_1})}}{{1 + {a_1}\rho ({a_1})}}} \right]$$ (24) $$ = \frac{{\zeta - \rho ({a_1})}}{{(1 + \zeta {a_1})[1 + {a_1}\rho ({a_1})]\ln 2}} - \frac{{\dfrac{{{\rho ^\prime }({a_1})}}{{\rho ({a_1})}}}}{{\left[ {1 + \dfrac{1}{{{a_1}\rho ({a_1})}}} \right]\ln 2}}$$ (25) 结合前面所得出的结论,式(25)中,右边第一项为关于

${a_1}$ 的严格单减函数,第二项为关于${a_1}$ 的严格单增函数。因此可得$R_s^{\prime \prime }({a_1}) < 0$ 。根据凸优化理论[15],可得${R_s}$ 为关于${a_1}$ 的凹函数。利用上述讨论的结果,可以得出一个能有效解决式(12)的自适应方案。根据不同情况具体讨论步骤如下:

1)情况1:

$a_1^U \leqslant 0$ 。此时用户LU2的QoS需求无法被满足,因此Alice停止对LU2进行服务,采用文献[14]中提出的传统正交多址接入CJ方案来对LU1进行保密通信。此时,功率分配系数${a_1} \in [0,1]$ 。2)情况2:

$a_1^U > 0.5$ 。此时用户LU2的QoS需求无论如何都会被满足,因此式(12)中可去掉关于LU2的QoS限制条件。此时,对用户LU1来说,信号${x_2}$ 可以被视为Alice生成的用来对抗窃听的人工噪声,进而参考文献[14]中提出的CJ方案得到$a_1^ * $ 。3)情况3:

$0 < a_1^U \leqslant 0.5$ 。该情况下,需要在LU1的保密速率和LU2的QoS需求之间做权衡。假设${a_{1,{\rm{opt}}}} \in (0,0.5]$ 和$R_s^ * ({a_1})$ 分别表示满足$R_s^\prime ({a_{1,{\rm{opt}}}}) = 0$ 的最优特解和相应的最大保密速率。接下来需要分不同情况进行讨论:① 若

$R_s^\prime (0.5) \geqslant 0$ ,可得$\zeta > \rho (0.5)$ 。因此,若$a_1^U = 0.5$ ,可得$a_1^ * = 0.5,\;R_s^ * ({a_1}) = {R_s}(0.5)$ ,否则,$a_1^ * = a_1^U, \;R_s^ * ({a_1}) = {R_s}(a_1^U)$ ;② 若

$R_s^\prime (0.5) < 0{\mkern 1mu} {\text{ 且 }}R_s^\prime (0) > 0$ ,根据凹函数的特性,一定存在特解${a_{1,{\rm{opt}}}}$ 。因此,若${a_{1,{\rm{opt}}}} \leqslant a_1^U$ ,则$a_1^ * = {a_{1,{\rm{opt}}}},\;R_s^ * ({a_1}) = {R_s}({a_{1,{\rm{opt}}}})$ ,否则,$ a_1^ * = a_1^U, R_s^ * ({a_1}) = {R_s}(a_1^U)$ ;③ 若

$R_s^\prime (0) \leqslant 0$ ,由式(24)可得,$\zeta < \rho (0)$ 。因此Alice停止保密传输,此时$a_1^ * = {0^ + }$ 且$R_s^ * ({a_1}) = {R_s}({0^ + })$ 。 -

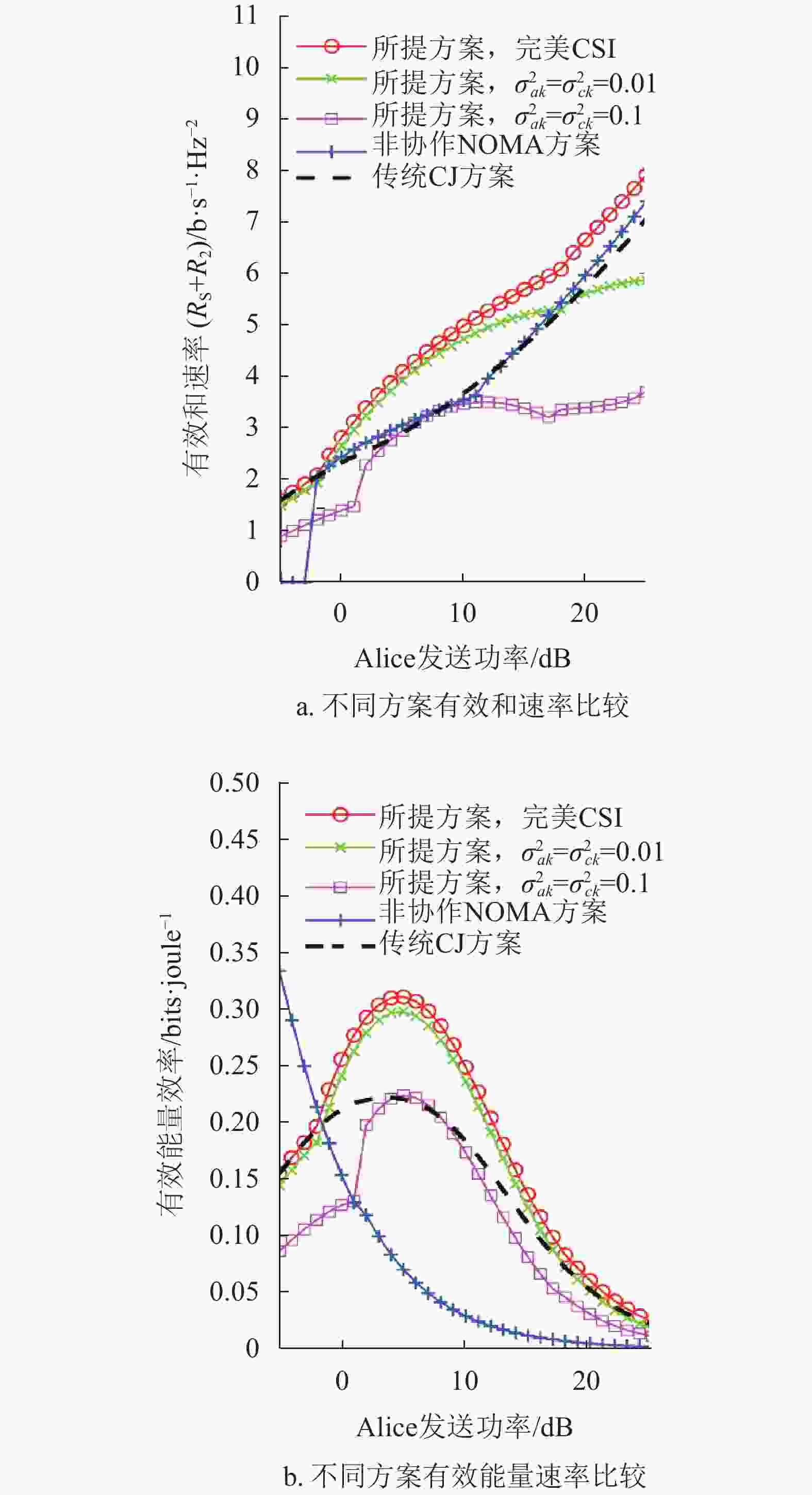

本节对所提方案在完美信道信息和非完美信道信息场景中的性能进行仿真,并与文献[11]所提非协作NOMA方案以及文献[14]所提的传统CJ方案(仅对LU1服务)进行对比。基本参数设置如下:

${N_a} = 4$ ;${N_c} = 4$ ;$M = 4$ ;$\varepsilon = 0.01$ ;${P_c} = 1 0$ dB;$\parallel \widetilde {{{{h}}_{a1}}} {\parallel ^2} = 10$ dB;$\parallel \widetilde {{{{h}}_{a2}}} {\parallel ^2} = 5$ dB以及${R_{th}} = $ 2 bit/s/Hz。不失一般性,仿真中假设$\sigma _{ak}^2 = \sigma _{ck}^2, {\rm{ }}k \in \{ 1,2\} $ 。本节中每次实验结果都是通过200次仿真取平均得到的。图2分别对比了用户LU1的保密速率和用户LU2的传输速率表现。从图2可以看出,由于需要执行NOMA规则同时对LU1和LU2进行服务,对比传统CJ方案,本文所提方案在保密速率上不可避免有一定损失。由图2a可以看出,所提方案性能明显优于非协作方案,特别是当

${P_a} < - 3$ ,$a_1^U < 0$ 时,本文方案通过自适应策略调整对功率分配系数进行了优化。具体来说,当${P_a} < - 3$ ,用户LU2的QoS要求不能被满足,Alice停止对LU2服务,Alice采用传统CJ方案对LU1进行保密传输。当${P_a} \geqslant - 2$ 时,Alice开始根据NOMA原理对LU2进行服务,为了同时对LU1和LU2进行服务,LU1的保密速率${R_s}$ 首先降至0,而后随着${P_a}$ 的增加而増长。图2b的结果证明了所提功率分配方案的有效性,当${P_a}$ 从–3 dB増长到19 dB,$a_1^ * $ 被设置为$a_1^U$ ,而${R_2}$ 维持在${R_{th}}$ 。同非协作NOMA方案相比,由于有协作干扰的帮助,在本方案中,当LU2的QoS需求被满足时,Alice可以分配更多的功率用于服务LU1。此外,从图2结果可知,若信道信息非完美,$a_1^U$ 将相应地减小,不仅导致LU2的QoS要求更难被满足,还使得LU1信息被泄露,造成保密性能急剧下降。图3对比了几种方案的有效和速率和有效能量效率性能表现。可以看出在绝大部分总功率范围内,本文方案性能表现明显更优。同时,图3再次验证了非完美信道信息对系统性能造成的严重影响,且对系统的影响程度随着信道不确定程度的增加而增加。

-

本文在非完美信道信息场景中,针对协作NOMA系统中保密中断概率限制条件下的保密速率最大化问题,提出了一种自适应功率分配算法。仿真结果验证了本方案能有效灵活地提高系统安全性能和能效,具有环境适应性。同时,仿真结果表明,非完美信道信息会导致严重的系统安全性能以及能效下降,如何应对非完美信道信息对协作NOMA系统带来的影响有待进一步研究。

Secure Communications for Cooperative NOMA Networks with Imperfect CSI

-

摘要: 该文针对协作NOMA系统中保密通信进行了研究,在该NOMA系统中,一个有高保密需求的用户 (LU1)被多个非合作窃听者窃听,另一个普通用户(LU2)同时与基站(Alice)进行通信。为了提高系统的安全性能,在系统中引入了一个协作干扰者(Charlie)来扰乱窃听者。考虑更加贴近实际场景的非完美信道信息情况,基于LU1的保密需求和LU2的QoS要求,提出了一个自适应功率分配算法来解决安全速率最大化问题。仿真结果验证了该方案的有效性和灵活性,并且验证了非完美信道信息会降低系统安全性能以及能效。Abstract: This paper studied secure transmission in cooperative non-orthogonal multiple access (NOMA) networks, where one legitimate user with high-level security requirement (LU1) is overhead by multiple non-colluding eavesdroppers (Eves), and another normal user (LU2) is served by the source (Alice) simultaneously. Aiming to improve the secrecy performance, a cooperative jammer (Charlie) is employed to confound the Eves. In this more practical communication scenario, take both secrecy outage restriction of LU1 and the desired quality of service (QoS) demand of LU2 into consideration, the paper propose an adaptive power allocation strategy for maximizing secrecy rate under imperfect channel state information (CSI). Numerical results are provided to verify the effectiveness of the proposed scheme and show that the system security would be seriously degenerated with channel uncertainty.

-

[1] DAI Ling-long, WANG Bai-chai, YUAN Yi-fei, et al. Non-orthogonal multiple access for 5G: Solutions, challenges, opportunities, and future research trends[J]. IEEE Communications Magazine, 2015, 53(9): 74-81. doi: 10.1109/MCOM.2015.7263349 [2] DING Zhi-guo, LEI Xian-fu, KARAGIANNIDIS G K, et al. A survey on non-orthogonal multiple access for 5G networks: Research challenges and future trends[J]. IEEE Journal on Selected Areas in Communications, 2017, 35(10): 2181-2195. doi: 10.1109/JSAC.2017.2725519 [3] DING Zhi-guo, PENG Mu-gen, POOR H V. Cooperative non-orthogonal multiple access in 5G systems[J]. IEEE Communications Letters, 2015, 19(8): 1462-1465. doi: 10.1109/LCOMM.2015.2441064 [4] CHEN Jian-chao, YANG Liang, ALOUINI M S. Physical layer security for cooperative NOMA systems[J]. IEEE Transactions on Vehicular Technology, 2018, 67(5): 4645-4649. doi: 10.1109/TVT.2017.2789223 [5] YU Chao, KO H L, PENG Xin, et al. Jammer-aided secure communications for cooperative NOMA systems[J]. IEEE Communications Letters, 2019, 23(11): 1935-1939. doi: 10.1109/LCOMM.2019.2934410 [6] CAO Yang, ZHAO Nao, PAN Gao-feng, et al. Secrecy analysis for cooperative NOMA networks with multi-antenna full-duplex relay[J]. IEEE Transactions on Communications, 2019, 67(8): 5574-5587. doi: 10.1109/TCOMM.2019.2914210 [7] ARZYKULOV S, TSIFTSIS T A, NAURYZBAYEV G, et al. Outage performance of cooperative underlay CR-NOMA with imperfect CSI[J]. IEEE Communication Letters, 2019, 23(1): 176-179. doi: 10.1109/LCOMM.2018.2878730 [8] SU Bin-bin, NI Qiang, YU Wen-juan. Robust transmit beamforming for SWIPT-enabled cooperative NOMA with channel uncertainties[J]. IEEE Transactions on Communications, 2019, 67(6): 4381-4392. doi: 10.1109/TCOMM.2019.2900318 [9] YUAN Yi, XU Peng, YANG Zheng, et al. Joint robust beamforming and power-splitting ratio design in SWIPT-based cooperative NOMA systems with CSI uncertainty[J]. IEEE Transactions on Vehicular Technology, 2019, 68(3): 2386-2400. doi: 10.1109/TVT.2019.2892104 [10] VO V N, SOIN C, TRAN H, et al. On security and throughput for energy harvesting untrusted relays in IoT systems using NOMA[J]. IEEE Access, 2019, 7: 149341-149354. doi: 10.1109/ACCESS.2019.2946600 [11] FENG You-hong, YAN Shi-hao, YANG Zhen. Secure transmission to the strong user in non-orthogonal multiple access[J]. IEEE Communications Letters, 2018, 22(12): 2623-2626. doi: 10.1109/LCOMM.2018.2877320 [12] CHEN Yang, ZHANG Zhong-pei. UAV-aided secure transmission in MISOME wiretap channels with imperfect CSI[J]. IEEE Access, 2019, 7: 98107-98121. doi: 10.1109/ACCESS.2019.2929844 [13] LV Lu, DING Zhi-guo, NI Qiang, et al. Secure MISO-NOMA transmission with artificial noise[J]. IEEE Transactions on Vehicular Technology, 2018, 67(7): 6700-6705. doi: 10.1109/TVT.2018.2811733 [14] HU Lin, WEN Hong, WU Bin, et al. Cooperative-jamming-aided secrecy enhancement in wireless networks with passive eavesdroppers[J]. IEEE Transactions on Vehicular Technology, 2018, 67(3): 2108-2117. doi: 10.1109/TVT.2017.2744660 [15] BOYD S, VANDENBERGHE L. Convex optimization[M]. UK: Cambridge University Press, 2004. -

ISSN

ISSN

下载:

下载: