-

量子密钥分发(quantum key distribution, QKD)[1]基于量子力学基本原理,具有无条件安全性,是彻底解决通信保密问题最具潜力的手段。经过近40年的研究,目前QKD已逐渐从实验室走向实际应用[2-5]。1984年,文献[6]提出第一个QKD协议——BB84协议,开启了QKD研究的序幕[7-8]。为提升QKD的最大传输距离和密钥生成效率,SARG04协议[9]、测量设备无关(measurement device independent, MDI)协议[10]等被相继提出。但QKD的密钥生成效率R始终难以突破密钥容量(secret key capacity, SKC)[11]的限制,即

$ R \leqslant O(\eta ) $ [12],其中$ \eta $ 为量子信道的传输效率。2018年,文献[13]对MDI协议进行改进,提出双场(twin field, TF)协议,其密钥生成效率R和$ \eta $ 关系改善为$ R \leqslant O(\sqrt \eta ) $ ,突破了SKC的限制,但安全性未得到严格的证明。2019年,文献[14]指出TF协议的安全性缺陷,通过研究相位编码MDI协议的单光子检测,对TF协议进行改进从而提出相位匹配(phase matching, PM)协议,并对其安全性进行了严格的证明,是目前最优的QKD协议之一[15]。在PM协议的实际应用中,首先要考虑如何抵御针对非理想单光子源的光子数分离攻击(photon number splitting, PNS)[16-18]。诱骗态协议[19]与QKD协议的结合[20]能很好地解决这一问题,因而成为当前实际应用中最常用的组合方案。在诱骗态方案的设计中,诱骗态数量的选择、参数估计的方法等都对系统的实际性能及实现难度有较大的影响。针对这一问题,文献[21-22]均结合弱相干态(weak coherent state, WCS)光源研究了三诱骗态PM方案,取得了较好的结果。本文提出一种更加实用的二诱骗态(真空+弱诱骗态)PM方案,仅用2个诱骗态,得到理论上与之接近的密钥生成效率和最大传输距离;考虑统计波动,在数据量较少时反而具有更高的密钥生成效率和最大传输距离。通过改变光强的形式产生诱骗态,诱骗态数目越多,对光源的要求越高,实现难度越大。单次密钥分发的持续时间越长,数据量越大,对系统的存储、计算、信道稳定性等要求更高。相比之下,本文所提出的方案减少了诱骗态的数量,提升了数据量较少时系统的密钥生成效率和最大传输距离,不仅大幅降低了PM协议应用中的实现难度,更拓宽了其应用范围,具有更高的实际应用价值。

本文首先构建基于光纤信道和WCS光源的二诱骗态PM方案模型,随后对相关参数的估计进行数学推导,并最终得出密钥生成效率的计算公式,最后对密钥生成效率和最大传输距离进行数值仿真分析。

-

WCS光源可由普通激光器经强衰减得到,具有简单、稳定等特点。其发送的单个光脉冲中光子数是随机的,且服从泊松分布,当光源强度为

$\mu $ 时,其光子态密度为:$$ \rho = \sum\limits_{i = 0}^\infty {P_i^\mu } |i\rangle \langle i| = \sum\limits_{i = 0}^\infty {\frac{{{\mu ^i}}}{{i!}}} \exp \left( { - \mu } \right)|i\rangle \langle i| $$ (1) 式中,

$ |i\rangle \langle i| $ 表示i光子态,$i = 1,2, \cdot \cdot \cdot$ ;$ P_i^\mu $ 表示光强为$\mu $ 时发送i光子态的概率。光纤信道中,损失系数是其固有特性,为一常数,用

$\alpha $ 表示,那么长度为l的光纤信道中,传输效率t可以表示为:$$ t = {10^{ - \alpha l/10}} $$ (2) 设检测器的检测效率为

${\eta _d}$ ,那么从发送端到接收端,包括检测器在内信道的传输效率$\eta $ 可表示为:$$ \eta = t{\eta _d} $$ (3) 信源发送i个光子,经信道传输后,能在接收端产生有效响应的概率为计数率,记为

${Y_i}$ ,可表示为:$$ {Y_i} = {Y_0} + (1 - {Y_0})(1 - {(1 - \eta )^i}) $$ (4) 根据文献[14],PM协议的密钥生成效率可由下式计算:

$$ {R_{{\text{PM}}}} \geqslant \frac{2}{M}{Q_\mu }[1 - fH(E_\mu ^Z) - H(E_\mu ^X)] $$ (5) 式中,

$M$ 为相位分片数,$2/M$ 为筛选因子,$f$ 为实际纠错算法效率,均为常数;$ H(x) $ 为香农信息熵函数,$ H(x) = - x{\log _2}x - (1 - x){\log _2}(1 - x) $ ;${Q_\mu }$ 、$E_\mu ^Z$ 表示发送信号强度为$\mu $ 时,总光子数计数率和总量子比特误码率,均通过实验得到,可写为:$$ {Q_\mu } = \sum\limits_{i = 0}^\infty {{Y_i}\frac{{{\mu ^i}}}{{i!}}} \exp \left( { - \mu } \right) $$ (6) $$ E_\mu ^Z{Q_\mu } = \sum\limits_{i = 0}^\infty {e_i^Z{Y_i}\frac{{{\mu ^i}}}{{i!}}} \exp \left( { - \mu } \right) $$ (7) 式中,

$ e_i^Z $ 为i光子态计数错误率;$E_\mu ^X$ 表示相位错误率,需进行估计,根据文献[14]有:$$ E_\mu ^X \leqslant {q_0}e_0^z + \sum\limits_{k = 0}^\infty {e_{2k + 1}^Z{q_{2k + 1}}} + \left( {1 - {q_0} - \sum\limits_{k = 0}^\infty {{q_{2k + 1}}} } \right) $$ (8) 式中,

$ {q_k} $ 表示检测到的信号中k光子态信号所占比率,可以写为:$$ {q_k} = {P^\mu }(k)\frac{{{Y_k}}}{{{Q_\mu }}} $$ (9) -

诱骗态数量越多,对相关参数的估计就越准确,系统性能越好,但同时系统实现越复杂。为降低系统实现难度,本文对式(8)进行简化。因为

$ e_k^Z < 1 $ ,式(8)可以进一步写成如下形式:$$ E_\mu ^X < {q_0}e_0^z + {q_1}e_1^z + (1 - {q_0} - {q_1}) $$ (10) 将式(9)代入式(10)得:

$$ E_\mu ^X < 1 + {P^\mu }(0)\frac{{{Y_0}}}{{{Q_\mu }}}(e_0^z - 1) + {P^\mu }(1)\frac{{{Y_1}}}{{{Q_\mu }}}(e_1^z - 1) $$ (11) 从式(5)和式(11)可以看出,为保证系统的安全性,需估计

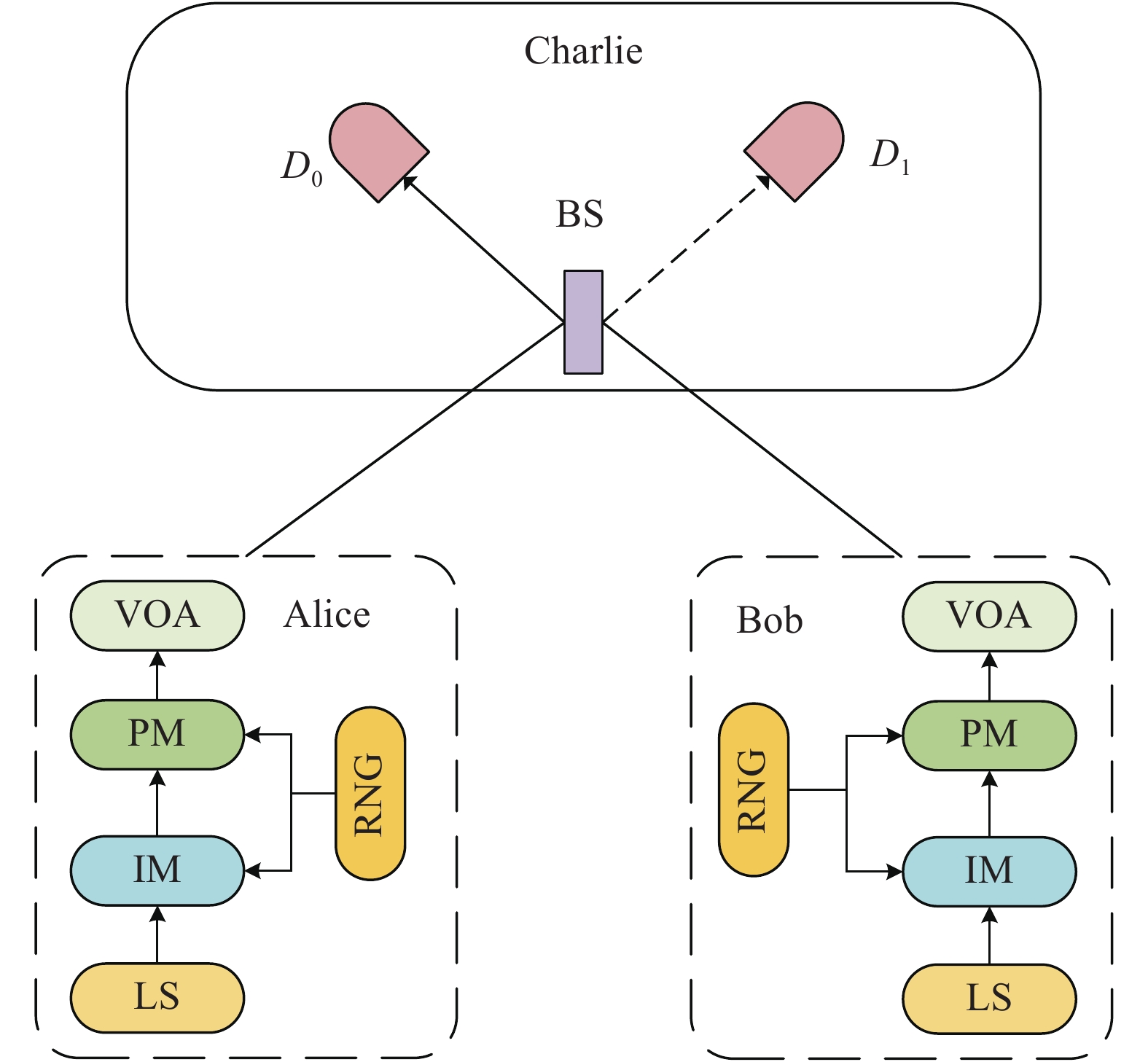

$ E_\mu ^X $ 的最大值。可考虑用真空态估计${Y_0}$ 的下限和$ e_0^Z $ 的上限,用弱诱骗态估计${Y_1}$ 的下限和$ e_1^Z $ 的上限。因此本文综合考虑提出二诱骗态PM方案,信号态、弱诱骗态、真空态光源强度分别为$\mu$ 、v、$0$ 。二诱骗态PM方案原理如图1所示。

具体流程如下:

1) 相干态制备:Alice和Bob分别随机产生信息比特

${\kappa _{\text{a}}}({\kappa _{\text{b}}}) \in \{ 0,1\} $ 、附加相位${\phi _{\text{a}}}({\phi _{\text{b}}}) \in [0,2{{\pi}} )$ ,分别发送强度${x_{\text{a}}}({x_{\text{b}}}) \in \{ \mu ,v,0\} $ 的光脉冲。制备的相干态为${\left| {\sqrt {{x_{\text{a}}}/2} {{\rm{e}}^{{\rm{i}}\left( {{{\text π}}{\kappa _{\text{a}}} + {\phi _{\text{a}}}} \right)}}} \right\rangle _{\text{A}}}$ 和${\left| {\sqrt {{x_{\text{b}}}/2} {{\rm{e}}^{\rm{i}\left( {{{{{\text π}} }}{\kappa _{\text{b}}} + {\phi _{\text{b}}}} \right)}}} \right\rangle _{\text{B}}}$ ,不失一般性,假设Alice与Bob光源强度相同,即${x_{\text{a}}} = {x_{\text{b}}}$ ;2) 不可信测量:Alice和Bob分别将已调制的光脉冲经独立信道发送给第三方Charlie,Charlie进行相干检测,记录探测器

${D_0}$ 和${D_1}$ 的响应情况;3) 信息公开:Charlie公开其测量结果,将

$[0,2{\text π} )$ 分成M个区间$\{ {\varDelta _j}\}$ ,$ 0 \leqslant j \leqslant M - 1 $ ,${\varDelta _j} = $ $ [2{\text π} j/M,2{\text π} (j + 1)/M)$ ,Alice和Bob声明$ {\phi _{\text{a}}} $ 、$ {\phi _{\text{b}}} $ 所处区间索引$ {j_{\text{a}}} $ 、$ {j_{\text{b}}} $ ,并随机选取一定数量的密钥比特进行公布;4) 密钥筛选:重复执行步骤1)~3),直至次数满足要求。对每一个脉冲对,当Charlie宣布“成功检测”时,Alice与Bob保留相应比特,若

${D_1}$ 响应,Bob反转其发送的比特。在保留的比特中,Alice与Bob先进行相位补偿,再根据筛选条件进行密钥筛选。Bob根据Alice公布的密钥比特值,查找${j_{\text{d}}} \in \{ 0,1,\cdots,M/2 - 1\}$ ,使得量子比特错误率$E_\mu ^Z$ 最小,$ {j_{\text{d}}} $ 即为系统相位补偿参数。筛选密钥条件:$ \left| {{j_{\text{b}}} + {j_{\text{d}}} - {j_{\text{a}}}} \right|{\rm{mod}} M $ 为0或者$ M/2 $ ,若结果为$ M/2 $ ,Bob还需再次进行比特翻转操作;5) 参数估计:Alice与Bob分析不同信号强度总的增益

${Q_0}$ 、$ {Q_v} $ 、${Q_\mu }$ 和量子比特错误率$e_0^Z$ 、$E_v^Z$ 、$E_\mu ^Z$ ,估计相位错误率$E_\mu ^X$ 等参数;6) Alice与Bob进行纠错和私密放大等操作,得到最终密钥。

-

利用真空态可估计

${Y_0}$ 、$ e_0^Z $ 得:$$ \left\{ {\begin{split} & {{Y_0} = {Q_0}} \\ & {e_0^Z{Y_0} = {E_0}{Q_0}} \end{split}} \right. $$ (12) 估计

${Y_1}$ 。不失一般性,令:$0 < v \ll \mu < 1$ ,则$\dfrac{{{v^i}}}{{{\mu ^i}}} \leqslant \dfrac{{{v^2}}}{{{\mu ^2}}},i \geqslant 2$ 。将$v$ 代入式(6)得:$$ \begin{split} & {Q_v}\exp \left( v \right) \leqslant {Y_0} + {Y_1}v + \frac{{{v^2}}}{{{\mu ^2}}}\sum\limits_{i = 0}^\infty {\frac{{{Y_i}}}{{i!}}{\mu ^i}}= \\ &{Y_0} + {Y_1}v + \frac{{{v^2}}}{{{\mu ^2}}}\left( {{Q_\mu }\exp \left( \mu \right) - {Y_0} - {Y_1}\mu } \right) \end{split} $$ (13) 解式(13)可得

$ {Y_1} $ 的下界$ Y_1^{\rm{L}} $ :$$ \begin{split} &\qquad\qquad {Y_1} \geqslant Y_{\rm{1}}^{\rm{L}}{\rm{ = }}\frac{\mu }{{\mu v - {v^2}}}\times \\ & \left( {{Q_v}\exp \left( v \right) - {Q_\mu }\exp \left( \mu \right)\frac{{{v^2}}}{{{\mu ^2}}} - \frac{{{\mu ^2} - {v^2}}}{{{\mu ^2}}}{Y_0}} \right) \end{split} $$ (14) 估计

$ e_1^Z $ 。将$v$ 代入式(7)得:$$ E_v^Z{Q_v}\exp \left( v \right) = e_1^Z{Y_0} + e_1^Z{Y_1}v + \sum\limits_{i = 2}^\infty {\frac{{e_i^Z{Y_i}{v^i}}}{{i!}}} $$ (15) 由式(15)可得

$e_1^Z$ 的表达式,又因为$ \displaystyle\sum\limits_{i = 2}^\infty $ $ {\dfrac{{e_i^Z{Y_i}{v^i}}}{{i!}}} > 0 $ ,可求得$e_1^Z$ 的上界$ e_{\text{1}}^{\text{U}} $ :$$ e_1^Z \leqslant e_{\text{1}}^{\text{U}} = \frac{1}{{Y_{\text{1}}^{\text{L}}}}\frac{{E_v^Z{Q_v}\exp \left( v \right) - {e_{_0}}{Y_0}}}{v} $$ (16) 综上所述,将式(11)、(12)、(14)、(16)分别代入式(5),即可得到最终的密钥生成效率公式。

-

在实际应用中,有限长数据会导致对

$ {e}_{i}^{Z}、{Y}_{i} $ 的估计存在偏差[23]。为了确保QKD协议的无条件安全性,需进行统计波动分析[24]。切诺夫界[25-26]是一种较优的统计波动分析方法。本文基于切诺夫界进行统计波动分析。切诺夫界:若随机变量

${X_1},{X_2}, \cdots ,{X_n}$ 相互独立且服从伯努利分布$\Pr \left( {{X_i} = 1} \right) = p$ ,其中$i = 1,2, \cdots ,n$ ,令${c} = \displaystyle\sum\limits_{i = 1}^n {E\left[ {{X_i}} \right]}$ ,那么$\forall \delta > 0$ ,有:$$ \begin{split} & \Pr \left\{ {\sum\limits_{i = 1}^n {{X_i} \geqslant \left( {1 + \delta } \right)} {c}} \right\} \leqslant {\left[ {\frac{{\exp \left( \delta \right)}}{{{{\left( {1 + \delta } \right)}^{1 + \delta }}}}} \right]^{c}} <\\ & \qquad\quad\qquad \exp \left( { - {c} \frac{{{\delta ^2}}}{2}} \right) \end{split} $$ (17) $$ \begin{split} & \Pr \left\{ {\sum\limits_{i = 1}^n {{X_i} \leqslant \left( {1 - \delta } \right)} {{c}}} \right\} \leqslant {\left[ {\frac{{\exp \left( { - \delta } \right)}}{{{{\left( {1{\text{ − }}\delta } \right)}^{1{\text{ − }}\delta }}}}} \right]^c} <\\ &\qquad\qquad\quad \exp \left( { - c \frac{{{\delta ^2}}}{2}} \right) \end{split} $$ (18) 设置信度为

$1 - \theta $ ,数据长度为n,当发送信号强度为$v$ 时,估计量${Q_v}$ 的偏差为$\varepsilon $ ,根据切诺夫界有:$$ \left\{ \begin{aligned} & \exp \left( { - c \frac{{{\varepsilon ^2}}}{2}} \right) = \frac{\theta }{2} \hfill \\ & c = n{Q_v} \hfill \end{aligned} \right. \Rightarrow \varepsilon {\text{ = }}\sqrt {\frac{{2\left( {\ln 2 - \ln \theta } \right)}}{{n{Q_v}}}} $$ (19) ${Q_v}$ 的估计值上下波动的边界分别为:$$ \left\{ {\begin{aligned} & {{Q_v}^{\text{U}} = {Q_v} \left( {1 + \varepsilon } \right)} \\ & {{Q_v}^{\text{L}} = {Q_v} \left( {1 - \varepsilon } \right)} \end{aligned}} \right. $$ (20) -

利用matlab进行仿真。仿真参数主要来源于文献[14, 21],是QKD典型实验系统的参数,具体如表1所示。

表 1 仿真参数表

暗记数

pd纠错

效率f检测

效率ηd/%相位分

片数M检测错

误率ed/%置信度

1−θ信道损

失系数α8×10−8 1.15 14.5 16 1.5 1−5.73×10−7 0.2 其中暗记数表示由于背景噪声的影响,在发送端没有发送光脉冲时,检测器产生响应的概率。纠错效率指因为纠错编码而产生的额外的比特损耗。检测效率指检测器产生有效响应的概率。检测错误率指检测器产生有效的响应但出错的概率。

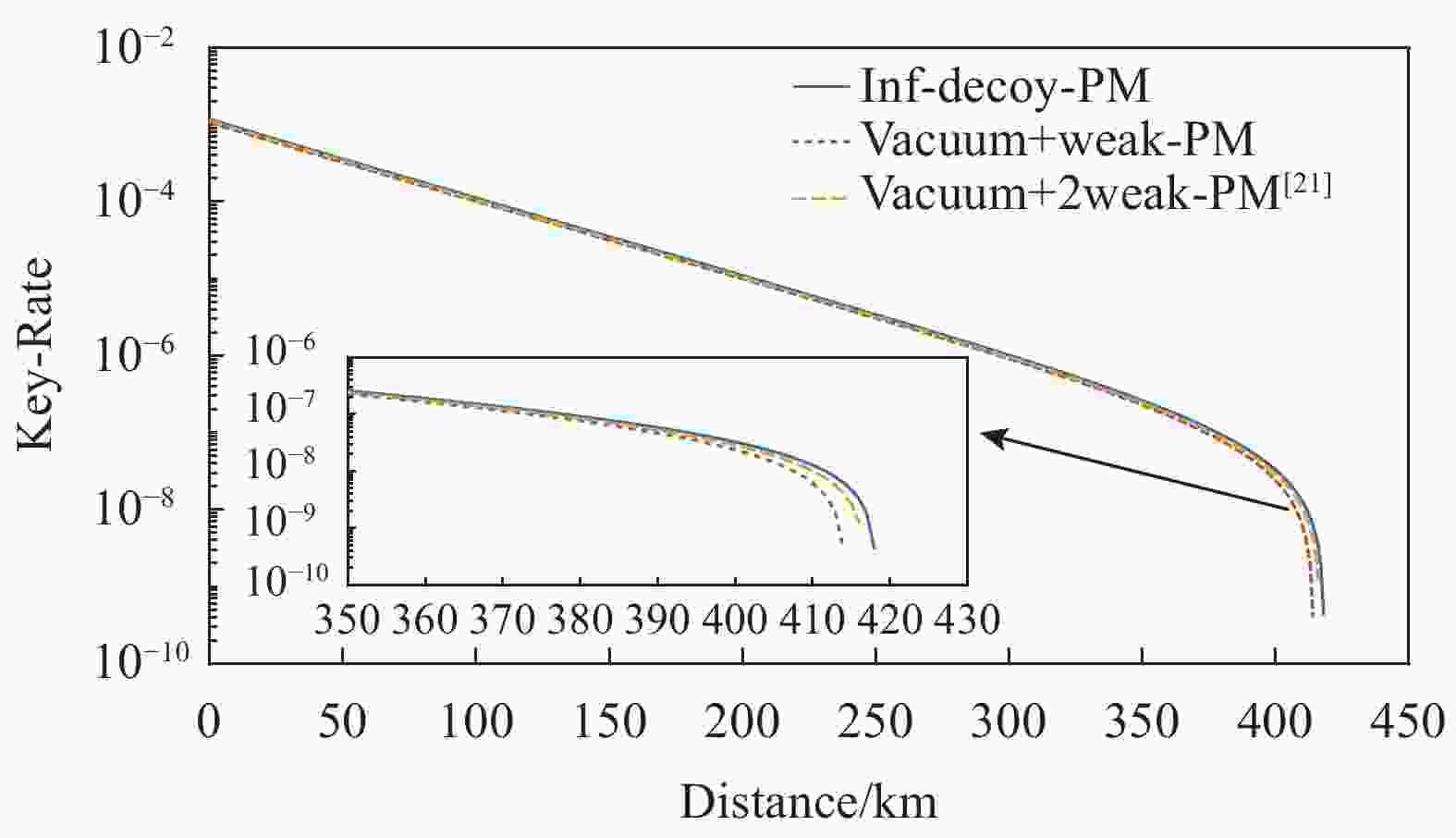

图2对比了本文二诱骗态 (vacuum+weak-PM)、文献[21]中三诱骗态(真空+二弱诱骗态)方案(vacuum+2weak-PM)及无穷诱骗态方案 (inf-decoy-PM)的密钥生成效率与传输距离的关系。从图中可看出,3种方案曲线都非常接近,文献[21]中方案密钥生成效率及最大传输距离均略微优于二诱骗态方案,更加接近无穷诱骗态情况。增加诱骗态数量可对更多参量进行更精确的估计,但是对密钥生成效率及最大传输距离的提升极其有限,这是因为i-光子态信号对密钥生成效率的贡献随i的增加越来越小。增加诱骗态数量需要使用更多不同强度的光源,不仅增加系统对硬件的要求,而且对光强的优化更加复杂,从而极大增加了实现难度。因此从实用的角度看,本文提出的二诱骗态方案更加可行。

由图3可知,本文提出的二诱骗态PM协议最大传输距离达414 km,相较BB84协议增加了176 km,相较MDI协议增加了8 km。二诱骗态PM方案突破了密钥生成效率边界 (SKC) 而另外两种均未能突破。相较最大传输距离更远的MDI协议,二诱骗态PM方案在密钥生成效率上提升了3~4个数量级。可见,在同等实现难度条件下,本文提出的方案更优。

仅考虑数据长度对系统的影响,假设信号态、弱诱骗态、真空态随机发送且概率均为1/3,不同数据长度下系统密钥生成效率随传输距离变化如图4所示。

由图4可知,当数据长度为1010时,本文提出的二诱骗态方案密钥生成效率更高,最大传输距离更远;随着数据长度的增大,二者差距越来越小,当数据长度达到1014时,二者性能相差极小;当数据长度达1016时,三诱骗态方案性能超过二诱骗态方案,接近数据无限长的极限情况。三诱骗态方案所用的诱骗态数量更多,当总的数据长度一定时,各诱骗态的数据长度相对更小,因而在参数估计过程中统计波动影响更大,而需要估计的参数也相对更多,统计波动的影响叠加起来使其对统计波动更加敏感。当数据量达到一定数量级,统计波动影响可以忽略,两种协议都能趋于无限长数据情况。一般在实际系统中,若想把单次密钥分发时间控制在10小时以内,数据长度需控制在1013以内,此时本文提出的二诱骗态PM方案更有优势。

-

本文基于WCS光源,提出了一种二诱骗态PM方案。与现有PM方案相比,本文以小幅牺牲系统性能为代价,减少一个信源强度的制备,进一步简化了系统的实现。与BB84、MDI等方案相比,在采用真空+弱诱骗态的同等条件下,本文所提方案最大传输距离最远,密钥生成效率在远距离时更高,性能更优,成功突破SKC限制。考虑统计波动,相较三诱骗态方案,数据长度小于1014时,本文提出的方案最大传输距离更远;数据长度大于1014时,二者最大传输距离都趋于无穷数据长度时的极限值,性能相近;实际应用中,为减小系统延时,数据长度通常控制在1013以内,在此条件下,本文提出的方案较优。综合来看,本文提出的二诱骗态PM量子密钥分发方案具有较高的实用价值。

Two-Decoy-State Phase Matching Quantum Key Distribution Method

-

摘要: 相位匹配协议是最近被提出的一种能突破密钥容量的量子密钥分发协议,其安全性得到了理论和实践的证明。针对实际应用中光源的非理想性,基于弱相干态光源,提出了一种二诱骗态相位匹配量子密钥分发方案。该方案在简化参量计算式的同时,仅采用2个诱骗态(真空+弱诱骗态)对求解最终密钥生成率的必要参数进行了估计;随后以光纤信道为背景,对该方案在理想及统计波动情况下的性能进行了仿真分析。仿真结果表明:在同等诱骗态数目条件下,二诱骗态相位匹配方案能突破密钥容量的限制,密钥生成效率及最大传输距离均优于BB84协议、测量设备无关协议等;在密钥生成效率及最大传输距离两个性能指标上,理想情况下二诱骗态方案接近已有的三诱骗态方案,但在考虑实际统计波动且数据量小于1014时二诱骗态方案反而更优。Abstract: The phase matching protocol is a recent proposed quantum key distribution protocol that breaks the secret key capacity. Its security has been certified by theory and practice. For there is no ideal single photon source in practice, a two-decoy-states phase matching quantum key distribution method is proposed with a weak coherent state source. In this method, the parameters are estimated more easily for only two decoy states (vacuum+weak decoy state) should be taken into consideration that are necessary to solve the final key rate. Then we analyze the performance of the proposed method with fiber channel both in ideal and statistical fluctuation respectively. The simulation results show that the proposed method can break the secure key capacity and has higher key rate and longer max transmission distance than the BB84 (the protocol proposed by Bennett and Brassard in 1984) and measurement device independent protocols under the condition of the same number of decoy state. The proposed method approaches the existing three-decoy-states method in key rate and max transmission distance and breaks the secret key capacity. Taking the statistical fluctuation into consideration, the proposed method will have higher key rate and longer max transmission distance when the data size is less than 1014.

-

表 1 仿真参数表

暗记数

pd纠错

效率f检测

效率ηd/%相位分

片数M检测错

误率ed/%置信度

1−θ信道损

失系数α8×10−8 1.15 14.5 16 1.5 1−5.73×10−7 0.2 -

[1] ARTUR K, EKERT. Quantum cryptography based on bell’s theorem[J]. Phys Rev Lett, 1991, 67: 661-663. doi: 10.1103/PhysRevLett.67.661 [2] CHEN Y A, ZHANG Q, CHEN T Y, et al. An integrated space-to-ground quantum communication network over 4600 kilometers[J]. Nature, 2021, 589(7841): 214. doi: 10.1038/s41586-020-03093-8 [3] POPPE A, PEEV M, MAURHART O, et al. Outline of the SECOQC quantum-key-distribution network in Vienna[J]. International Journal of Quantum Information, 2008, 6(2): 209-218. doi: 10.1142/S0219749908003529 [4] MA X F, QI B, ZHAO Y, et al. Practical decoy state for quantum key distribution[J]. Phys Rev A, 2005, 72: 012326. doi: 10.1103/PhysRevA.72.012326 [5] YIN J, CAO Y, LI Y H, et al. Satellite-to-Ground entanglement-based quantum key distribution[J]. Phys Rev Lett, 2017, 119(20): 200501. doi: 10.1103/PhysRevLett.119.200501 [6] BENNETT C H, BRASSARD G. Quantum cryptography: Public key distribution and coin tossing[C]//Proceedings of the IEEE International Conference on Computers, Systems and Signal Processing. Bangalore, Indian: IEEE, 1984, 175-179. [7] 茅晨晨. 新型量子密钥分配协议的实际安全性分析及计算[D]. 南京: 南京邮电大学, 2019. MAO C C. The realistic safety analysis and calculation of the new quantum key distribution protocol[J]. Nanjing: Nanjing University of Posts and Telecommunications, 2019. [8] LO H K, CURY M, BING Q. Measurement-device-independent quantum key distribution[J]. Phys Rev Lett, 2012, 108(13): 130503. doi: 10.1103/PhysRevLett.108.130503 [9] SCARANI V, ACIN A, RIBORDY G, et al. Quantum cryptography protocols robust against photon number splitting attacks for weak laser pulses implementations[J]. Phys Rev Lett, 2004, 92: 057901. doi: 10.1103/PhysRevLett.92.057901 [10] MA X F, RAZAVI M. Alternative schemes for measurement device independent quantum key distribution[J]. Phys Rev A, 2012, 86(6): 3818-3821. [11] PIRANDOLA S, LAURENZA R, OTTAVIANI C, et al. Fundamental limits of repeaterless quantum communications[J]. Nat Commun, 2017, 8: 15043. doi: 10.1038/ncomms15043 [12] TAKEOKA M, GUHA S, WILDE M. Fundamental rate-loss trade off for optical quantum key distribution[J]. Nat Commun, 2014, 5: 5235. doi: 10.1038/ncomms6235 [13] LUCAMARINI M, YUAN Z L, DYNES J F, et al. Overcoming the rate-distance limit of quantum key distribution without quantum repeaters[J]. Nature, 2018, 557(7705): 400. doi: 10.1038/s41586-018-0066-6 [14] MA X F, ZENG P, ZHOU H Y. Phase-Matching quantum key distribution[J]. Phys Rev X, 2018, 8(3): 031043. [15] XU F H, MA X F, ZHANG Q, et al. Secure quantum key distribution with realistic devices[J]. Reviews of Modern Physics, 2020, 92: 2. [16] PFISTER C, COLESP J, WEHNER S, et al. Sifting attacks in finite-size quantum key distribution[J]. New J Phys, 2016, 18(5): 053001. doi: 10.1088/1367-2630/18/5/053001 [17] HUANG J Z, YIN Z Q, WANG S, et al. Effect of intensity modulator extinction on practical quantum key distribution[J]. Eur Phys J D, 2012, 66(6): 159. doi: 10.1140/epjd/e2012-20757-5 [18] SUN S H, GAO M, JIANG M S, et al. Partially random phase attack to the practical two-way quantum-key-distribution system[J]. Phys Rev A, 2012, 85(3): 032304. doi: 10.1103/PhysRevA.85.032304 [19] HWANG W Y. Quantum key distribution with high loss: Toward global secure communication[J]. Phys Rev Lett, 2003, 91: 057901. doi: 10.1103/PhysRevLett.91.057901 [20] LO H K, MA X F, CHEN K. Decoy state quantum key distribution[J]. Phys Rev A, 2005, 94: 230504. [21] 虞味, 周媛媛, 周学军. 基于弱相干态光源的相位匹配诱诱骗态量子密钥分配方案[J]. 量子电子学报, 2021, 38(1): 37-44. YU W, ZHOU Y Y, ZHOU X J. Phase-matching decoy-state quantum key distribution scheme with weak coherent source[J]. Chinese Journal of Quantum Electronics, 2021, 38(1): 37-44. [22] YANG Y, WANG L, ZHAO S M, et al. Decoy-state phase-matching quantum key distribution with source errors[J]. Optics Express, 2021, 29: 2227-2238. doi: 10.1364/OE.404567 [23] WEN X, LI Q, WANG H J, et al. A Bayesian based finite-size effect analysis of QKD[M]. [S.l.]: Springer, 2017. [24] ZHU J R, LI J, ZHANG C M, et al. Parameter optimization in biased decoy-state quantum key distribution with both source errors and statistical fluctuations[J]. Quantum Information Processing, 2017, 16(10): 238-243. doi: 10.1007/s11128-017-1687-7 [25] SONG T T, QIN S J, WEN Q Y, et al. Finite-key security analyses on passive decoy-state QKD protocols with different unstable sources[J]. Scientific Reports, 2018, 10(5): 015276. [26] YU W, ZHOU Y Y, ZHOU X J. Study on statistical analysis scheme of decoy-state quantum Key distribution with finite-length data[C]//2020 IEEE 4th Information Technology, Networking, Electronic and Automation Control Conference (ITNEC). [S.l.]: IEEE, 2020: 2435-2440. -

ISSN

ISSN

下载:

下载: